« Les djihadistes de l’Etat islamique n’existeraient pas sans Internet », commence un article de L’Express (pardon, un édito) qui enchaîne les poncifs sur l’utilisation d’Internet par les terroristes. Outre la formule qui prêterait à rire si elle n’avait pas pour objet implicite de déporter le débat sur l’outil plutôt que les motivations de ceux qui l’utilisent, l’article mérite de s’arrêter sur quelques clichés ou erreurs, que nous reprenons ci-dessous dans l’ordre d’apparition.

1 – « Leurs prédécesseurs, du GIA ou d’Al-Qaeda, n’ont jamais eu le même impact faute d’avoir su recruter tant et si vite »

Comparaison n’est pas raison. Le Groupe islamique armé (GIA) qui a sévi dans les années 1990 en Algérie et dans plusieurs pays (dont la France) était une organisation terroriste qui n’a jamais contrôlé de territoire ni eu la moindre administration ayant autorité sur une population. Il en va de même pour Al-Qaïda, qui a certes bénéficié de l’appui du régime des Talibans en Afghanistan, mais qui n’a pas exercé de pouvoir officiel sur le peuple afghan et était d’abord un mouvement politique et criminel.

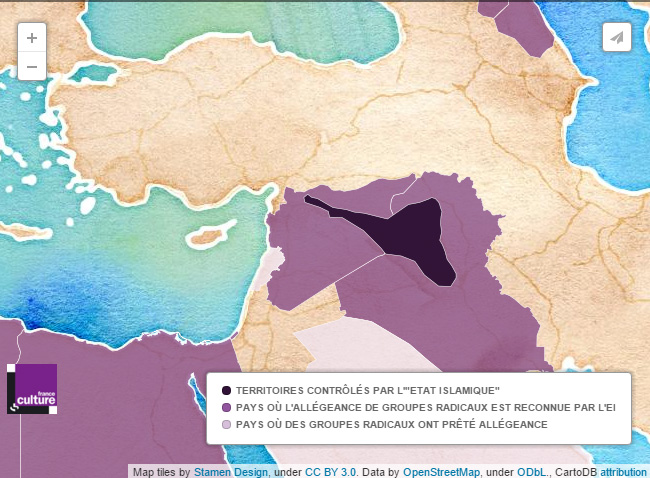

L’État islamique quant à lui — même si le politiquement correct est de l’appeler « Daech » pour le faire oublier, a bien en germe tous les attributs d’un état en formation : territoire (fut-il à frontières mouvantes), administration, peuple. On devrait parler d’une armée qui commet des crimes de guerre voire des crimes contre l’humanité, plus que d’une simple organisation terroriste. Or dans ce cadre, il est logique qu’un État en création qui va jusqu’à prélever l’impôt, qui possède des structures et une organisation relativement forte au niveau local, arrive plus facilement à recruter à l’extérieur. Internet l’a bien sûr aidé, mais l’EI est d’abord une créature des circonstances locales, née de conditions qui n’existaient pas pour le GIA ou Al-Qaïda.

De plus si l’on parle d’impact, les attentats du 11 septembre 2001 revendiqués par Al-Qaïda ont certainement eu un impact au moins aussi fort que les attentats commis au nom de l’État islamique (selon la comptabilité macabre tenue par Le Monde l’État islamique a fait quelques 1 600 morts à travers 23 attentats dans 20 pays, alors que l’effondrement des tours du World Trade Center ont fait 2 977 victimes), Et hélas Boko Haram, qui n’est pas particulièrement réputé pour sa maîtrise d’Internet, n’a pas beaucoup moins d’impact que l’État islamique.

Carte diffusée par France Culture à partir de données par ISW (Institute for the study of war). Pieter Van Ostaeyen, New York Times, Eric Biegala (France culture), Romain Caillet

2 – « L’organisation terroriste a classé, mieux qu’une association de consommateurs, les applications de communication les plus sécurisées »

Pour les associations de consommateurs on ne sait pas, mais pour les associations de défense des droits de l’homme, certainement. Parmi d’autres, la célèbre Electronic Frontier Foundation (EFF) tient à jour un tableau des messageries sécurisées, qui sert aux citoyens et entreprises américains ou européens soucieux de préserver la confidentialité de leurs échanges comme aux blogueurs torturés en Arabie Saoudite, aux dissidents de Chine ou d’Azerbaïdjan, ou aux terroristes de l’État islamique.

On ne sait pas si ce dernier a réalisé son propre classement (l’information n’est pas sourcée), mais on doute qu’elle ait fait mieux. La sécurisation des communications n’est pas une affaire de terrorisme arabe mais bien une préoccupation mondiale.

3 – « Telegram, utilisé pour organiser les attentats de Paris »

Soit c’est faux, soit c’est un pari sur les résultats d’enquêtes qui n’ont pas encore été communiqués. Soit L’Express a ses tuyaux. Mais même le lien vers lequel conduit l’article prévient que « l’enquête n’a pas encore répondu précisément à cette question », sur l’utilisation ou non de messageries sécurisées telles que Telegram par les terroristes du 13 novembre. Elle est utilisée par certains djihadistes, mais rien ne dit que ceux de Paris l’ont utilisée.

La seule information factuelle que nous détenons pour le moment sur leurs outils de communication est qu’ils ont utilisé de simples SMS non chiffrés.

Et quand bien même apprendrait-on qu’ils utilisent des pigeons voyageurs qu’il serait absurde de se focaliser sur la colombophilie.

4 – « Il y a Facebook. On sait depuis longtemps que le premier réseau social du monde est utilisé pour repérer les futures recrues »

C’est bien parce que Facebook est le premier réseau mondial du monde avec 1,5 milliard d’utilisateurs qu’il serait absurde pour des propagandistes de ne pas chercher à y être actifs et à convaincre de nouvelles recrues. Ce que dit L’Express ici est vrai, mais c’est aussi d’une logique déconcertante.

Avant Facebook, avant Internet, avant la télévision, avant la radio, avant l’imprimerie, les « terroristes » de leur temps utilisaient la peinture, le chant ou le bouche à oreilles pour recruter, car c’étaient les premiers médias de leur époque. Le média ne détermine pas le terrorisme ou sa nature, il ne fait que le rendre visible et participe de sa propagation à l’échelle qui est la sienne. Celle d’une tribu pour le bouche à oreilles du paléolithique, celle du monde pour Internet.

5 – « Ensuite, tout se passe sur le dark Web, le côté obscur de la Toile, ces sites Internet qui échappent à l’indexation de Google »

Précisons que le « Dark Web » ne cherche pas à échapper à Google. C’est Google qui cherche à s’échapper du Dark Web. Techniquement absolument rien n’empêche Google d’installer un robot d’indexation derrière un nœud Tor et d’y indexer des contenus sur les sites en .onion pour les rendre visibles. Google a fait le choix d’indexer les sites qui utilisent des domaines administrés par l’Icann, mais c’est aussi son choix de se limiter à ça.

À moins de limiter la Toile à Google, il n’y a donc pas de « côté obscur », il n’y a qu’un côté abandonné à ceux qui veulent profiter de l’anonymat à des fins que la loi ou la morale réprouvent (et encore c’est extrêmement caricatural puisque Tor et les sites en .onion sont aussi beaucoup utilisés à des fins légales, même si ça reste trop anecdotique).

On peut même imaginer que si Google se décidait à indexer les sites hébergés à travers Tor, une course au référencement pourrait se produire qui provoquerait une arrivée massive de sites parfaitement légaux.

6 – « Les djihadistes utilisent aussi le bitcoin, la monnaie virtuelle »

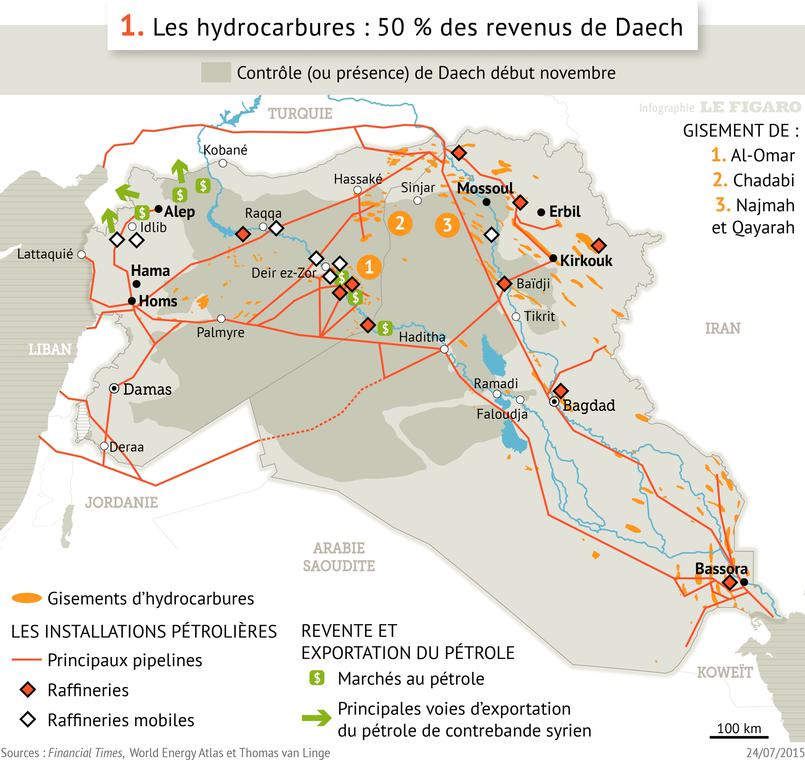

L’information est balancée comme vérité, sans être sourcée. Pourtant aux dernières nouvelles le Bitcoin n’est utilisé que très très marginalement par les organisations djihadistes qui préfèrent les dollars et autres monnaies étatiques issues de la vente de barils de pétrole sur le marché noir, bien plus fructueux que les données binaires minées par des ordinateurs.

Et pour cause. Même s’il est anonyme le Bitcoin est totalement transparent, et toutes les transactions peuvent être suivies. Pour un groupe terroriste qui cherche la discrétion, il y a mieux.

Source : Le Figaro

7 – « Même si ce n’est pas à la portée du premier venu, il est possible de s’attaquer, via le Web, aux hôpitaux, à la gestion de l’air, de l’eau ou de l’électricité, voire aux centrales nucléaires, en « hackant » leurs sites, c’est-à-dire en pénétrant à l’intérieur des systèmes informatiques internes pour les dérégler »

En effet, ça n’est pas à la portée du premier venu. Passons sur l’approximation qui semble croire que des centrales nucléaires peuvent se pirater en piratant leur site Web — fort heureusement ce ne sont absolument pas les mêmes serveurs et ils ne communiquent pas entre eux.

L’histoire a montré que des États étaient capables de tels piratages, à commencer par les États-Unis, Israël, la Chine, la Grande-Bretagne, et probablement la France, qui s’est dotée de capacités offensives dans son unité de cyberdéfense. L’État islamique est sans doute loin d’avoir de tels moyens dans ses effectifs, mais l’hypothèse n’est pas exclue.

C’est pour cela que la sécurité informatique doit primer et qu’elle passe notamment par une meilleure protection de la confidentialité des informations qui y sont échangées. À leur manière, les messageries chiffrées participent aussi à protéger nos centrales nucléaires et nos réseaux d’électricité.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !