Gare aux souris sans fil ! Le chercheur en sécurité Marc Newlin a en effet découvert une faille de sécurité, baptisée MouseJack, qui affecte une grande partie de ces périphériques. La raison ? À la différence du Bluetooth qui requiert des constructeurs qu’ils suivent des normes bien précises, les claviers et les souris sans fil opérant dans la bande de fréquences 2,4 GHz ISM peuvent employer des protocoles propriétaires et sont libres d’utiliser leurs propres méthodes de sécurité.

Si la plupart des claviers sans fil chiffrent les données qui sont transmises entre le PC et le périphérique, Marc Newlin a constaté que celles qui sont transmises par les souris l’étaient rarement. Selon la start-up Bastille qui est derrière la découverte, cette vulnérabilité met potentiellement en péril des millions de réseaux et des milliards d’ordinateurs.

MouseJack

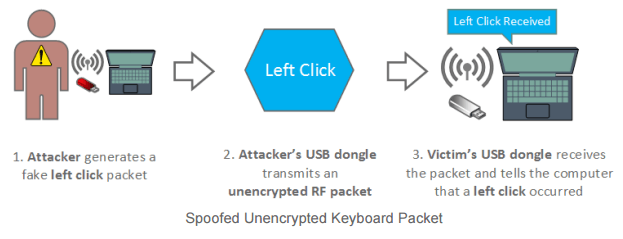

Concrètement, grâce à un simple dongle USB, une petite antenne et quelques lignes en Python, un attaquant est capable d’envoyer des paquets spécialement conçus pour générer des frappes de clavier en lieu et place de mouvements et des clics de la souris.

Selon le matériel utilisé, la cible devra se trouver dans un rayon d’une centaine de mètres autour de l’attaquant, qui peut ensuite envoyer des frappes à raison de 1 000 mots par minute — de quoi prendre le contrôle d’un ordinateur sous OS X, Linux ou Windows et d’installer un rootkit en une dizaine de secondes.

MouseJack exploite une mauvaise implémentation d’un émetteur-récepteur du fabricant Nordic Semiconductor (série nRF24L). Si les puces acceptent bel et bien le chiffrement des paquets, c’est au constructeur d’intégrer la fonctionnalité dans leur firmware. Or, des constructeurs connus comme Lenovo, Dell et Logitech ou encore Microsoft et HP n’ont pas mis en place la mesure au sein de leurs souris, et parfois même de leurs claviers.

Appareils concernés

Une souris Logitech ayant été testée a été mise en ligne sur le site dédié à la faille. Logitech fournit déjà un firmware pour son dongle USB Unifying Receiver afin de combler la brèche et décrit la procédure de mise à jour sur son forum.

De son côté, Lenovo a écrit dans un billet de sécurité que la faille présente dans les dongles des claviers et souris de la série 500 a été corrigée via un nouveau firmware qui « ne peut être installé qu’au moment de la fabrication ». Les personnes concernées peuvent contacter le centre d’aide de Lenovo afin de procéder à un échange de matériel.

Bastille précise qu’en l’absence de correctif, la sécurité des particuliers et des entreprises est compromise. Il suffit par exemple qu’un attaquant se place dans la salle d’attente ou dans la réception d’une entreprise pour prendre le contrôle d’une souris vulnérable et ensuite s’introduire au sein du réseau.

La société, qui espère proposer de nouveaux types de capteurs plus sécurisés pour l’Internet des objets, est actuellement en train de développer une application Android pour sniffer le matériel vulnérable. Entre temps, MouseJack est mis à la disposition des personnes souhaitant tester la sécurité de leur matériel via GitHub.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !