C’est l’heure du bilan comptable pour le groupe de hackers criminels Cuba ransomware. Le FBI et le CISA, l’agence de cybersécurité américaine, ont publié un rapport le 1er décembre sur l’activité du collectif. Entre décembre 2021 et août 2022, les pirates ont attaqué plus de 100 entités à travers le monde. Parmi les victimes, on trouve des agences gouvernementales, des établissements de santé, et des sociétés de finance. En France, ils sont connus pour avoir attaqué la mairie de Chaville (Île-de-France) en octobre dernier, paralysant tout le système informatique de la commune.

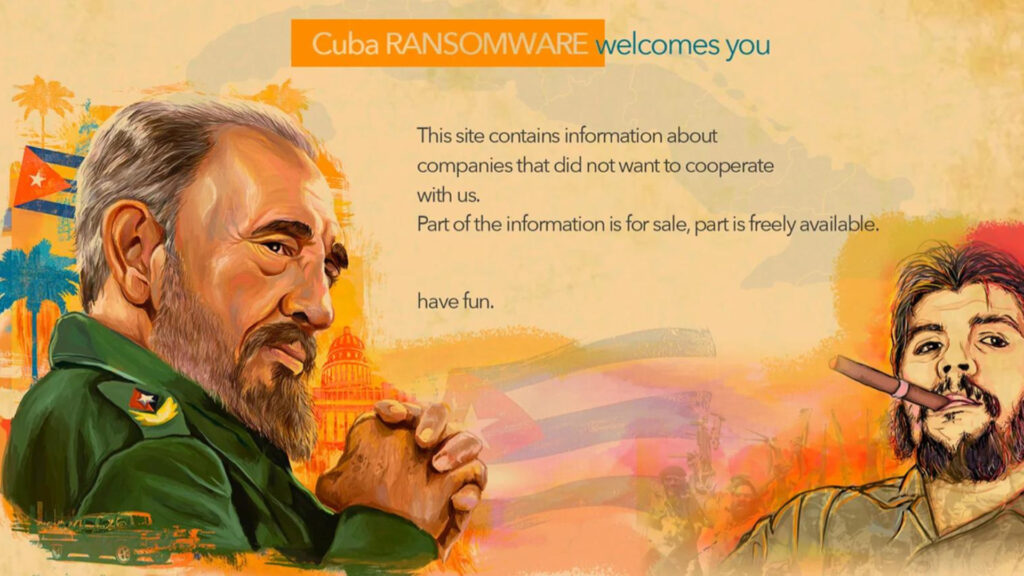

Cuba ransomware s’en est pris à de nombreuses institutions financières aux États-Unis ainsi qu’au gouvernement du Monténégro en août. Bien que le nom du collectif puisse prêter à confusion, les malfaiteurs n’ont aucun lien avec La Havane, ils seraient d’origine russe, comme la majorité des groupes de rançongiciel. Peut-être un hommage à l’ancien allié du Kremlin pendant la guerre froide ?

Le ministre de l’Intérieur monténégrin avait même suggéré que Cuba Ransomware serait soutenu d’une manière ou d’une autre par les pouvoirs publics russes. Les équipes de chercheurs SecurityJoes et Profero ont également identifié ces pirates comme originaires de Russie.

Au total, les hackers ont amassé plus de 60 millions de dollars — 57,2 millions d’euros — en rançon sur neuf mois. Les négociations ont été efficaces puisque le collectif aurait exigé au total plus de 145 millions de dollars à ses victimes et que de nombreux États refusent de verser le moindre centime aux pirates. « Le nombre d’entités américaines compromises par le ransomware Cuba a doublé, et les rançons demandées et payées sont en augmentation », ont averti les deux agences fédérales.

La technique de double extorsion

Le mode opératoire de Cuba est assez courant chez les groupes de ransomware : ils exploitent des failles Windows connues, des mails de phishing et le cheval de Troie Hancitor pour déposer leur logiciel malveillant. Actifs depuis 2019, leur outil a subi plusieurs mises à jour, la dernière datant de cet été. Le collectif utilise des techniques de double extorsion, à l’instar de groupes comme Lockbit ou Hive, dérobant les données dans un premier temps, puis les chiffrant et exigeant une somme d’argent en échange d’une clé de déchiffrement. En cas de refus, les fichiers sont publiés sur le darknet.

Le FBI cherche des renseignements sur le groupe, les informations utiles seraient des communications avec le groupe, des adresses IP étrangères ou encore des portefeuilles bitcoin.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !