Septembre 2022. Un pirate de 18 ans contacte un employé d’Uber en se faisant passer pour le service informatique de la société. Quelques heures plus tard, le leader du VTC subit la plus importante cyberattaque de son histoire. Des discussions internes, des dossiers confidentiels fuitent sur le darknet. Tromper la victime, la convaincre, la rassurer, en somme, être un charlatan de talent fait partie de l’arsenal du hacker malveillant.

On parle d’ingénierie sociale (social engineering) lorsque le pirate tente d’exploiter l’erreur humaine pour obtenir des informations privées. Plutôt que de chercher à s’introduire et trouver une faille, le malfaiteur demande directement à la victime de lui ouvrir la porte. Pour cela, l’assaillant peut aussi travailler sa cible en amont — analyser son poste, ses occupations, ses missions, surveiller ses réseaux sociaux — pour donner plus de légitimité à sa prise de contact.

Les stratagèmes en ingénierie sociale

Les entreprises sont des cibles de choix, en raison des revenus élevés que les malfaiteurs peuvent tirer d’une cyberattaque contre elles, et les employés sont naturellement une porte d’entrée pour s’infiltrer dans le système de la société. On recense plusieurs techniques :

- L’arnaque au président : un classique. Le malfaiteur se fait passer pour le PDG de l’entreprise et demande un virement ou les identifiants bancaires pour une transaction financière urgente. En janvier 2022, des hackers sont parvenus à dérober 33 millions d’euros à une société de promoteurs immobiliers avec cette technique.

- Le service technique : un problème avec votre mail, une mise à jour sur votre poste, le service informatique vous contacte et vous explique qu’il doit lancer une petite opération. Cette méthode est l’une des plus répandues aujourd’hui, notamment pour contourner la double authentification. Le pirate va envoyer une requête de connexion et va demander à la victime de taper son code. Des campagnes de ce genre ont déjà été menées contre des centaines d’employés, et forcément certains finissent par tomber le panneau.

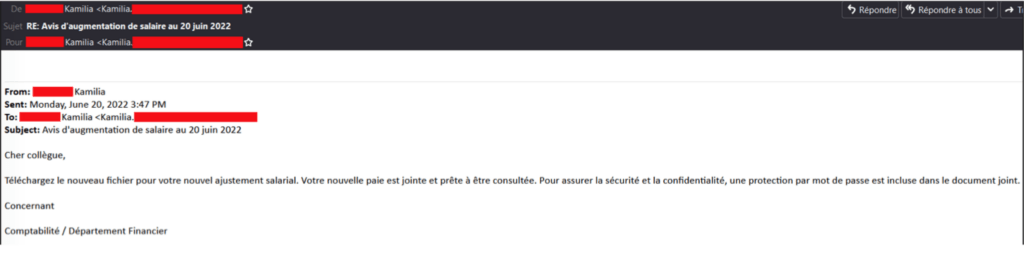

- Le collègue, le service RH, la compta : les pirates peuvent usurper une adresse mail ou celle d’un sous-traitant pour faire télécharger un PDF à la victime. Dans ce cas-là, la cible recevra un mail avec un prétendu rapport ou encore une notification de prime par exemple.

- L’offre d’embauche : cette méthode a ciblé de nombreux membres du renseignement ou issus des secteurs sensibles (défense, cyber, énergie). On sait que des hackers russes et nord-coréens, liés à leur gouvernement respectif, ont créé de faux comptes de recruteurs sur LinkedIn pour contacter ensuite des cibles précises. Le but est de leur faire télécharger une fausse offre d’embauche pour les espionner par la suite. Parfois, il s’agit seulement de récupérer des informations.

- Le vishing : un coup de fil de la banque ou d’un partenaire, vous demande de taper votre code de double authentification. Le numéro qui s’affiche est bien celui du conseiller et naturellement, vous exécutez. L’usurpation de numéro de téléphone est de plus en plus répandue et peut viser n’importe qui au quotidien.

Travailler son rôle

« L’ingénierie sociale est utilisée dans de nombreux secteurs en dehors du piratage. Dans des industries sensibles, par exemple, on va demander à des candidats de déposer un mot sur le siège du PDG et ils devront contourner toutes les mesures de sécurité de l’entreprise pour y arriver » nous raconte Baptiste Robert, hacker éthique.

« Il en va de même pour les pirates : lorsqu’ils veulent infiltrer une entreprise, ils travaillent le langage et le code appliqué dans le milieu pour ne pas éveiller de soupçons lorsqu’ils discutent avec leur cible » ajoute-t-il. Ainsi, des malfrats travaillant pour le compte de régimes autoritaires ont déjà été repérés après s’être fait passer pour des journalistes ou des chercheurs pendant plusieurs mois.

Un pirate russe a par ailleurs souligné que le manque de femmes dans « le métier » posait problème : « On cherche des voix féminines sur les forums pour usurper les centre d’appels. Ce sont généralement des femmes qui répondent lors des réclamations ». Dans tous les métiers de la tech, on souffre de l’absence de femmes. Y compris dans les branches les plus malveillantes.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !