Def Con, la plus importante convention de hacker au monde, réserve chaque année des surprises. Lors de la dernière édition qui s’est déroulée à Las Vegas au mois d’août, un hacker éthique a tenté se connecter à des iPhone pendant plusieurs jours dans les halls des hôtels et des salles de conférences.

De nombreux participants recevaient régulièrement des demandes de connexion Apple TV sur leur smartphone, au point de devenir l’énigme du Def Con sur les réseaux sociaux.

Après avoir laissé confus des centaines de personnes qui ne comprenaient pas d’où provenaient ces pop-ups, Jae Bochs, expert en cybersécurité, a fini par révéler le 13 août sur le réseau social Mastodon qu’il était à l’origine de ces mystérieuses tentatives de connexion.

Jae Bochs a indiqué qu’il a mené cette expérience pour deux raisons : rappeler aux gens de « vraiment éteindre Bluetooth » et parce que « c’est drôle ».

Bluetooth, la faille dans tous les appareils

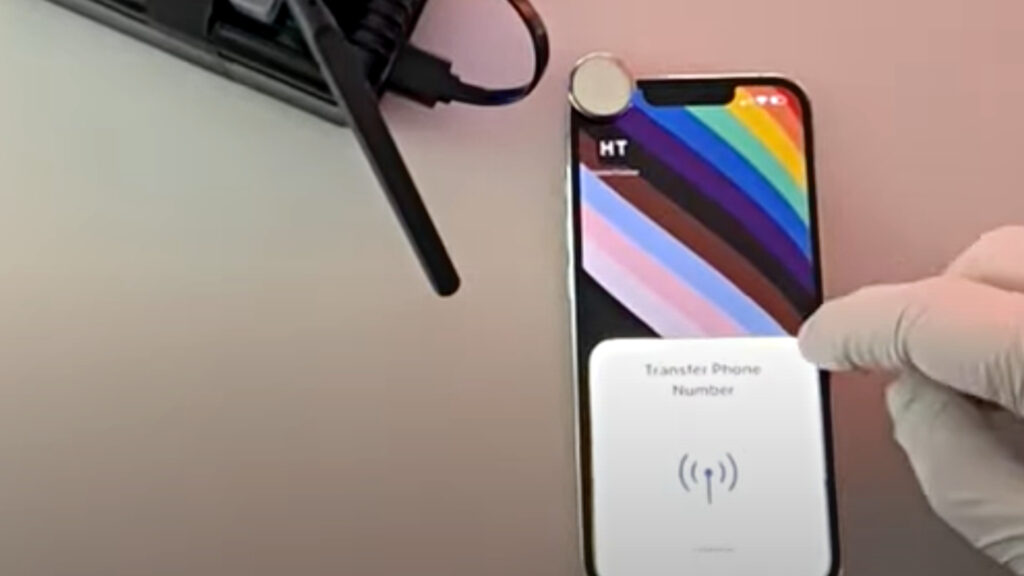

Les journalistes du média américain TechCrunch ont pu interroger le hacker éthique et l’interroger sur son mode opératoire. Jae Bochs a fabriqué lui-même un appareil composé d’un Raspberry Pi Zero 2 W (un nano-ordinateur), de deux antennes, d’un adaptateur Bluetooth et d’une batterie portable. Le tout lui aurait couté un peu plus de soixante euros (sans la batterie).

Le chercheur en cyber a ensuite recopié le signal que pouvait provoquer une annonce Apple TV, usurpant ainsi l’identité d’un appareil Apple qui tente de se connecter de manière répétée à des appareils proches. L’appareil de Jae lançait alors des demandes de connexion à tous les produits Apple à proximité.

Jae Bochs a déclaré que ces problèmes étaient déjà connus, au moins depuis un article universitaire de 2019 qui étudiait le protocole Bluetooth faible batterie d’Apple. Plusieurs failles laissent échapper des informations que l’on peut récupérer par Bluetooth. L’expert en cyber a indiqué qu’il n’a dérobé aucune donnée, mais que dans un autre contexte, son appareil pouvait tromper l’utilisateur en le poussant à se connecter. À partir de là, le hacker peut commencer à extraire de nombreuses informations.

Pour Jae Boch, Apple devrait avertir l’utilisateur que le fait d’appuyer sur l’icône Bluetooth ne désactive pas complètement l’option puisque l’iPhone peut toujours interagir avec des balises activées par la proximité, à l’instar de son appareil bricolé.

Des piratages par Bluetooth sont régulièrement réalisés par des experts en cyber. Des chercheurs ont déjà déverrouillé des Tesla, des serrures connectées ou des appareils médicaux à partir de ces failles. Néanmoins, de telles opérations restent extrêmement rares. Ces piratages exigent d’être à proximité de la cible et de disposer des outils de hacking nécessaires.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !