L’administration française est une cible fréquente des hackers, et les dégâts causés doivent vite être endigués, compte tenu des potentielles conséquences : données de citoyens en ligne, services essentiels indisponibles… L’ANSSI, la sentinelle cyber du gouvernement, a recensé dans un rapport 187 incidents affectant les collectivités territoriales entre janvier 2022 et juin 2023, soit une moyenne de 10 incidents par mois. Pour l’année 2023, Numerama a réalisé une carte des attaques recensées.

Nomios, entreprise française spécialiste de ce milieu, est intervenue pour gérer la situation la plus redoutée par les services informatiques : l’attaque par ransomware. Quand un rançongiciel frappe, des centaines d’ordinateurs deviennent inutilisables en l’espace d’un instant, et tous les fichiers sont bloqués. L’attaque a lieu comme souvent en fin de semaine, un jeudi soir, quand les esprits se relâchent. Des centaines de postes se retrouvent compromis, sur les 4 000 ordinateurs de ladite administration. Ce sont les responsables du réseau qui sont touchés en priorité, avec le risque que le ransomware se propage rapidement.

Stopper la prolifération du logiciel malveillant

C’est le vendredi matin que le centre en charge des opérations de sécurité (SOC) de Nomios est appelé en urgence pour rapidement arrêter les pirates. L’entreprise devait installer un logiciel pare-feu pour la collectivité, mais le contexte a motivé les responsables à faire appel à la société en urgence. La collectivité territoriale victime de l’affaire est en charge de près d’un million d’administrés.

Première difficulté : l’intervention dans une situation chaotique. « Une grande partie de l’administration n’était pas prête pour une gestion de crise. On débarque dans cet état de panique, où tout le monde cherche à comprendre et veut des solutions rapides. On perd du temps à expliquer la situation à chaque responsable ou élu », raconte à Numerama Pierre Haikal, ingénieur en sécurité chez Nomios.

Les racines du mal sont également traquées. L’erreur vient probablement de la compromission du compte VPN d’un administrateur réseau. La double authentification n’étant pas activée, les cybercriminels ont pu s’infiltrer sans bruit avec les identifiants de la victime. L’antivirus avait détecté quelques signaux, mais passés inaperçus.

Premier acte : installer une console pour accéder à distance à tous les postes et s’assurer du blocage de tous les accès. Les outils employés sont ceux du géant mondial de la cybersécurité, Palo Alto Networks, qui déploie des fonctionnalités spécifiques et accessibles en quarante minutes pour ces cas d’urgence.

« La mission principale est de trouver les machines compromises dans le parc, les isoler du réseau et bloquer tous les accès possibles. La partie ‘pompier’ dure deux semaines à partir du déclenchement du ransomware », commente l’ingénieur. Les experts constatent des transferts volumineux de données vers l’extérieur durant les premières heures de l’attaque. Les hackers ne prennent pas seulement en otage les fichiers, ils exportent les dossiers pour les divulguer sur le web.

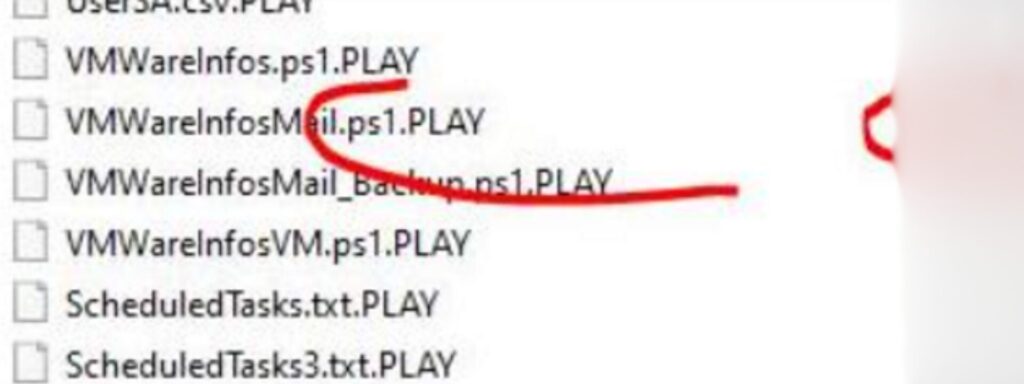

Un groupe de pirates responsable de centaines d’attaques

Les auteurs de l’attaque sont un groupe de cybercriminels que les pros du secteur connaissent déjà : Play Ransomware. Ce collectif a déjà plus de 300 victimes au compteur, dont plusieurs entités françaises. Les fichiers bloqués par leur logiciel malveillant sont rapidement inutilisables. « Les données sans archive ou sans un double stocké ailleurs sont souvent perdues. La priorité est d’abord de sauver le plus de postes possible. Le travail de restauration est envisageable plus tard », détaille Pierre Haikal.

Inévitablement, comme pour chaque ransomware, un message est laissé par les pirates dans le réseau, invitant la collectivité à entrer en contact avec eux pour négocier une rançon. Mauvaise pioche pour les pirates puisque l’administration française a pour règle de ne payer aucune somme. Une partie des données – des factures, des comptes-rendus, des contrats, des conversations – seront certes mises en ligne par les hackers pour mettre la pression, mais en vain.

Le nettoyage complet, l’installation de nouveaux filtres de sécurité et la réinitialisation de tous les identifiants prend environ un mois pour les équipes d’intervention. L’équipe du SOC de Nomios est toujours active en cas d’alerte pour la collectivité.

Est-ce que des outils particuliers auraient pu contrer cette attaque ? « Les technologies d’EDR (Endpoint Detection and Response) auraient signalé plus rapidement l’infiltration aux agents. Un poste peut être bloqué, mais la propagation du ransomware est plus rapidement endiguée. Le fait d’avoir un SOC pour prendre rapidement en charge la sécurité est une couche de défense supplémentaire », développe Luis Delabarre, directeur du SOC de Nomios. « Naturellement, une authentification multi-facteur évite aux hackers de s’infiltrer aussi facilement » ajoute-t-il. Une manœuvre simple qui évite parfois de perdre des sommes conséquentes en restauration des systèmes.

Les abonnés Numerama+ offrent les ressources nécessaires à la production d’une information de qualité et permettent à Numerama de rester gratuit.

Zéro publicité, fonctions avancées de lecture, articles résumés par l’I.A, contenus exclusifs et plus encore. Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !