Le renseignement russe continue de s’infiltrer dans les réseaux européens. Ce 17 avril, la société de cybersécurité WithSecure révèle sur son blog l’existence d’un nouveau logiciel malveillant conçu par le renseignement russe et baptisé « Kapeka ». Il s’agirait d’une backdoor, une porte dérobée, pensée pour aménager un accès discret à des ordinateurs ciblés, afin de les espionner ou installer d’autres programmes malveillants. Il y a de fortes chances que de précédentes versions de cette backdoor ont servi à déployer des ransomwares.

Kapeka a été d’abord découvert mi-2023 dans le système d’une entreprise estonienne. Les informations sur cette menace ont été partagées avec Tallinn.

« Nous avons remarqué que ce type de porte dérobée était assez rare. En retraçant nos recherches et celles des équipes de Microsoft, nous avons remarqué des scripts similaires avec des programmes utilisés par Sandworm, un groupe lié au renseignement russe, pour déployer des ransomwares sur des sociétés de logistique en Pologne en Ukraine », nous explique Mohammad Kazem Hassan Nejad, chercheur chez WithSecure.

Pourquoi déployer des rançongiciels, qui sont communément utilisés par les cybercriminels pour paralyser des systèmes et demander des rançons ? « Sandworm est connu pour ses attaques destructrices. Plutôt que de lancer des wipers, des logiciels programmés pour tout détruire, les pirates liés au renseignement laissent planer le doute sur leur identité en utilisant des outils de cybercriminels », commente le spécialiste cyber.

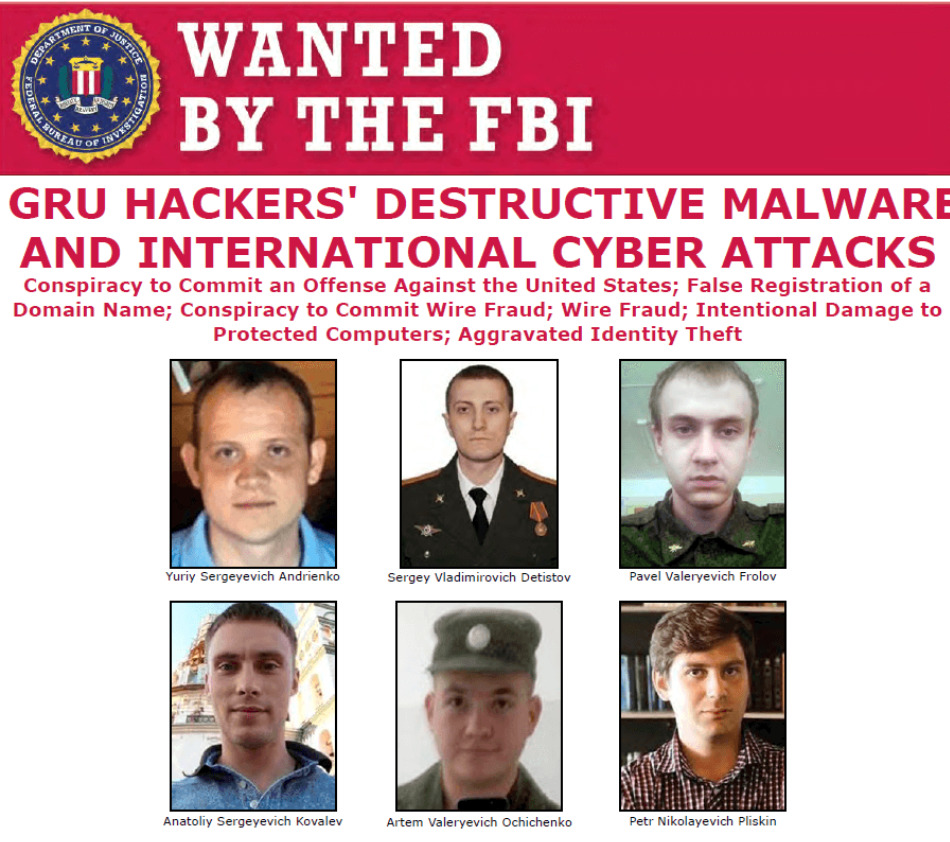

Sandworm est à l’origine de cyberattaques historiques, comme celles contre le réseau énergétique ukrainien, les Jeux olympiques d’hiver en Corée du Sud, ou encore l’espionnage de la Cour pénale internationale.

Les mêmes modes de cyberattaques retrouvés en Ukraine

Une fois déployée, cette backdoor recueille des informations sur la machine infectée et son utilisateur. Elle peut également lancer d’autres programmes et mettre à jour ses propres fonctionnalités, ce qui permet aux hackers d’infecter d’abord une série de cibles et de ne diffuser une version plus complète que si la victime est jugée de haute valeur.

Selon le rapport, le développement de Kapeka suit la guerre en cours en Ukraine « où des victimes ont été détectées ». La porte dérobée a probablement déjà été utilisée lors d’attaques destructrices, y compris des contre des entreprises d’Europe centrale et de l’Est, massivement ciblées par le renseignement russe depuis l’invasion de l’Ukraine en février 2022.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !