La cyberattaque du siècle débarque sur Netflix. La mini-série Zero Day, disponible depuis le 20 février, reprend un scénario bien connu : un complot dans les hautes sphères de Washington. Mais cette fois, l’ennemi frappe dans le cyberespace. Les États-Unis subissent une attaque d’ampleur inédite, plongeant le pays dans l’obscurité : transports à l’arrêt, écrans éteints, hôpitaux paralysés.

Robert De Niro incarne un ancien président encore au sommet de sa popularité, contraint de jouer les experts en cybersécurité pour traquer la faille : ce fameux « zero-day » qui a permis l’attaque.

De notre côté, nous avons rencontré un véritable spécialiste du domaine : Luis Delabarre, directeur du SOC, l’unité chargée de surveiller, détecter et contrer les cybermenaces, chez Nomios, une entreprise française de cybersécurité.

Et son verdict est plus inquiétant que vous ne l’imaginez.

Pirater simultanément les téléphones de millions d’Américains

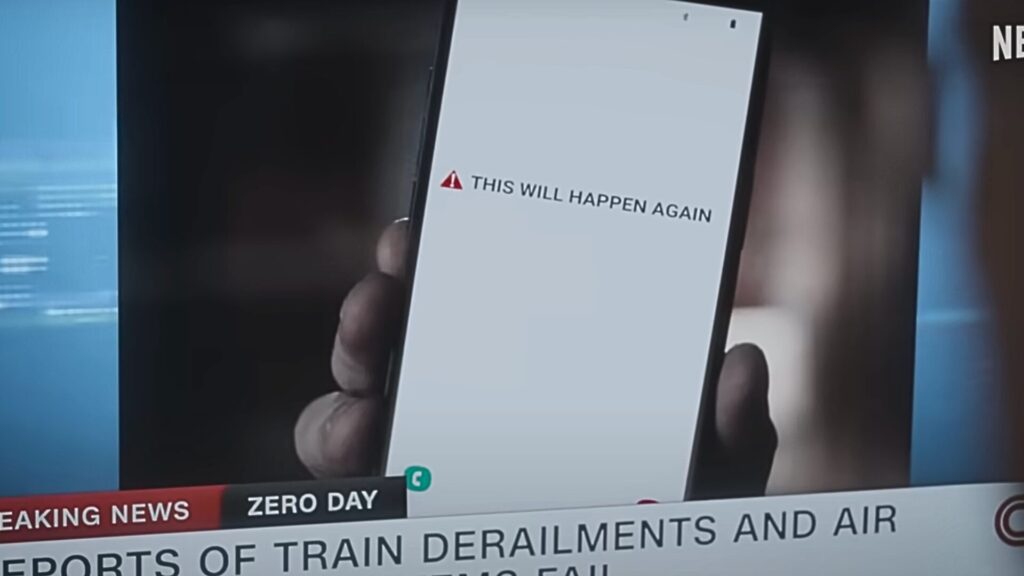

La série donne le ton avec le premier épisode. Un personnage et le chauffeur de taxi qui le conduit voient leurs téléphones piratés simultanément. Un message s’affiche sur leurs écrans : « Ceci arrivera encore. » Peu après, on découvre que des millions de smartphones à travers les États-Unis ont subi le même sort.

Luis Delabarre : J’ai déjà vu des démonstrations de piratage similaires, mais sur un périmètre restreint, ciblant quelques smartphones sur un réseau interne. À l’échelle d’un pays comme les États-Unis, la méthode la plus efficace, si j’étais le hacker derrière une telle attaque, serait d’exploiter une application déjà installée sur tous les téléphones. Soit en poussant les utilisateurs à la télécharger sous un faux prétexte, comme avec le logiciel espion Pegasus, soit en compromettant une application populaire disposant d’autorisations étendues.

Une fois que j’ai la main dessus, tout devient possible : couper des connexions, afficher des messages, récupérer des données… Un tel exploit demande toutefois une planification extrême, comparable au sabotage des bipeurs du Hezbollah par Israël. Cela reste donc possible, dans une certaine mesure.

Corrompre le réseau de rail, dérailler le métro, bloquer l’aviation

Dans la série la cyber-catastrophe continue. Une voiture est percutée par un train, car le signalement d’un passage à niveau est en panne. Sur les chaînes d’information en continu, les images glaçantes de métros déraillant brutalement défilent en boucle. Les médias font également mention d’avions n’ayant pas réussi à se poser.

Luis Delabarre : J’ai travaillé par le passé dans la protection des réseaux de transport, et chaque moyen a son propre système de sécurité. On peut parfois s’infiltrer pour afficher un message sur des écrans, mais ça reste anecdotique. Le vrai joyau de la couronne dans les rails, en matière de sécurité, ce sont les systèmes anti-collision. Ces infrastructures sont protégées, et pour les compromettre, il faudrait un accès direct aux programmes qui gèrent la géolocalisation des trains. Dans un tel scénario, on pourrait bloquer la géolocalisation des trains et masquer leur emplacement avant un choc.

Pour les barrières, encore une fois, il faudrait récupérer de nombreuses informations, mais il est parfaitement possible de saturer un réseau Wi-Fi ou radio pour bloquer un passage à niveau en particulier.

Pour le métro, c’est différent. Les systèmes peuvent être plus simples, car il y a normalement moins de risques de collision. J’ai vu des lignes à l’étranger où les ordinateurs des opérateurs étaient truffés de virus. La hiérarchie s’en moquait, les logiciels n’étaient jamais mis à jour, et les employés branchaient leurs clés USB personnelles sans se poser de questions. Dans ces conditions, manipuler le logiciel et provoquer un accident n’est plus si compliqué.

Quant à l’aviation, on est quand même un cran au-dessus en termes de sécurité. L’idée d’un avion piraté qui tombe du ciel, c’est surtout du cinéma. En réalité, il est probablement plus facile de faire passer un pistolet à bord que de hacker un appareil.

« Cette attaque a exploité des failles zero-day sur des dizaines de systèmes »

Dans Zero Day, la présidente des États-Unis déclare que « cette attaque a exploité des failles zero-day sur des dizaines de systèmes ». Peu après, lors d’une réunion de crise, un responsable cybersécurité précise que « des appareils sur Windows, Android, MacOS, iOS, SCADA, ont tous été impactés au même moment, sans que l’on ait de trace ».

Luis Delabarre : La présidente utilise les bons termes ici. Un zero-day, c’est une faille de sécurité encore inconnue des développeurs. Lorsqu’un cybercriminel en découvre une, il peut la revendre à prix d’or, car elle offre un accès privilégié et discret à un système. Mais quand plusieurs vulnérabilités sont exploitées en même temps, cela suggère généralement l’implication d’un État.

C’est précisément ce qui s’est produit avec Stuxnet, l’une des cyberattaques les plus marquantes de l’histoire contre les infrastructures nucléaires iraniennes. Le nombre impressionnant de failles exploitées en interne, sans que les équipes iraniennes ne s’en rendent compte, a rapidement laissé penser qu’un gouvernement était derrière l’opération.

« Le renseignement russe a investi dans un groupe de hackers criminels à New York »

Un agent du renseignement révèle à l’ancien président incarné par Robert de Niro dans la série que le GRU, le renseignement militaire russe, a investi dans un groupe de hackers criminels pour profiter des sommes qu’ils récupèrent. Un vaste complexe de serveur utilisé pour des cyberattaques a par ailleurs été découvert.

Luis Delabarre : Les liens entre cybercriminels et agences étatiques ne sont plus un secret. La Corée du Nord finance une partie de son programme nucléaire grâce aux rançons extorquées par des groupes de hackers. La Russie, et probablement d’autres États, adoptent des stratégies similaires. Un tel scénario est tout à fait plausible.

L’hypothèse de l’utilisation de puissants serveurs pour orchestrer des cyberattaques est également crédible, surtout si l’IA entre en jeu. Certaines attaques nécessitent d’énormes capacités de calcul, et pour les mener efficacement, il faut du matériel à la hauteur.

« Les applis sont sur 80 % des téléphones aux États-Unis. Elles infiltrent le virus via des mises à jour »

On découvre dans la série que la cyberattaque a été déclenchée par un logiciel malveillant, inséré délibérément lors d’une mise à jour d’un géant, quasi monopolistique, de la tech américaine. Ce malware s’est propagé à travers des applications utilisées par 80 % des Américains, transformant une simple mise à jour en panne informatique.

Luis Delabarre : Impossible de ne pas faire le parallèle avec l’attaque SolarWinds : infiltrer des milliers de machines en corrompant une application parfaitement légitime, c’est du déjà-vu. L’attaquant pénètre le système d’un logiciel utilisé par l’écrasante majorité des clients et y insère discrètement son cheval de Troie via une mise à jour, prêt à frapper à tout moment. Le pire ? Le responsable cybersécurité applique cette mise à jour en toute confiance, pensant renforcer la sécurité.

Un autre exemple, plus récent : la panne CrowdStrike de l’été dernier. Ce logiciel de cybersécurité est doté d’autorisations directes pour déployer automatiquement ses mises à jour sous Windows – c’est dire si c’est vaste – et a subi un bug catastrophique lors d’une mauvaise manipulation. Un simple code erroné, et c’est la panne mondiale.

Alors oui, pirater Microsoft, Android, Apple et des systèmes industriels comme dans la série est exagéré. Mais quand on pense à l’ampleur de plateformes comme TikTok ou les services du groupe Meta (Instagram, WhatsApp, Facebook), le scénario prend tout son sens.

Un hôpital entier s’éteint après une attaque contre le réseau électrique

Dans le dernier épisode, une seconde vague de cyberattaques frappe New York, plongeant la ville dans le noir. Un hôpital entier se retrouve sans électricité, mettant en danger la vie des patients.

Luis Delabarre : Ah, les hôpitaux… c’est toujours l’une des plus grandes craintes en cas de cyberattaque, puisque des vies sont en jeu en cas de panne générale. Malheureusement, ces attaques ne relèvent pas de la fiction : elles ont déjà eu lieu. On le sait, les établissements publics manquent souvent de moyens, et par peur de perturber leurs systèmes, certaines mises à jour cruciales ne sont tout simplement pas effectuées.

Le réseau électrique est aussi une cible cruciale. Les centrales ukrainiennes sont fréquemment visées par les Russes, et il arrive que des hackers exploitent des protocoles accessibles en ligne pour s’attaquer à des infrastructures moins protégées, parfois oubliées en interne.

Ce scénario est pris très au sérieux aux États-Unis. Les Américains sont très craintifs sur ce type d’attaques et ont mis en place des certifications spécifiques pour les logiciels de protection dédiés au secteur énergétique. Ce serait assez compliqué de paralyser un pays à une telle échelle.

Mais quoi qu’il en soit, l’électricité et l’eau restent des infrastructures critiques. Et il suffit d’une faille dans un système vieillissant pour qu’une attaque devienne une véritable catastrophe, ne serait-ce qu’au niveau local.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !