Il n’existe pas de méthode de cybermalveillance aussi simple d’accès et peu coûteuse que le phishing. Dans sa version la plus simple, l’hameçonnage ne requiert même pas de compétences informatiques, à part savoir envoyer un email. Résultat, c’est la cyberattaque la plus répandue en France, d’après la plateforme de prévention cybermalveillance.gouv.

Le phishing peut causer des dégâts seuls, mais il sert aussi à déployer des attaques bien plus complexes, avec des rançongiciels par exemple. Se protéger de l’hameçonnage doit donc être votre première priorité en termes d’hygiène numérique, chez vous comme dans votre entreprise. Surtout que contrairement à d’autres types d’attaques, l’hameçonnage peut toujours s’éviter. À une condition : rester méfiant en toutes circonstances.

Quelles sont les conséquences d’un phishing ?

Les cybermalfaiteurs utilisent l’hameçonnage dans le but d’extirper des informations qui leur permettront de faire des choses avec votre identité ou votre argent. Selon le type de données que le hacker parvient à vous extorquer, les conséquences varient :

- Les informations bancaires : le numéro de carte bancaire, le code de sécurité à trois chiffres à son dos, ou les authentifiants pour effectuer un virement. Vous aurez une perte financière sèche. Son montant dépendra du temps qui s’écoulera avant que vous vous soyez rendu compte de la supercherie.

- Les informations d’authentification à des comptes email ou d’application. Si le malfaiteur récupère vos mots de passe et identifiants, il peut simplement vous en fermer l’accès. Il peut également dépenser de l’argent si vous avez lié vos coordonnées bancaires au compte compromis. Dans le cas du vol d’email, l’attaquant se servira de votre adresse email pour renforcer sa campagne de phishing, et toucher encore plus de personnes. Il peut aussi s’en servir pour réinitialiser les mots de passe de vos comptes les moins protégés, et en prendre le contrôle. Dans le pire des cas, l’attaquant se servira des codes d’accès pour surveiller votre activité (par exemple, vos envois d’emails) et extraire des données sensibles. Ces nouvelles informations pourront ensuite servir à effectuer des attaques de plus grande ampleur — rançongiciel ou « arnaque au président ».

- Les informations personnelles et administratives : par exemple les numéros et photocopies de passeport, de carte d’identité ou encore de carte vitale. Avec plusieurs de ces données, les cybercriminels peuvent usurper votre identité ou la revendre sur le marché noir et créer de faux papiers. Le vol d’identité peut causer de lourds dégâts : un malfaiteur peut par exemple vous faire accuser de délits. Surtout, la procédure pour prouver le vol d’identité et reprendre le contrôle peut s’avérer très laborieuse.

De plus en plus, les cybercriminels utilisent l’hameçonnage pour pousser leurs victimes à installer des logiciels malveillants. Le phishing devient alors une première étape au déploiement de logiciels complexes comme des chevaux de Troie ou des rançongiciels. Dans ces cas, les dégâts peuvent se compter en millions d’euros, et jusqu’à la perte ou le vol de l’ensemble des données de votre ordinateur ou du réseau informatique d’une entreprise.

Comment les hackers lancent-ils leurs tentatives de phishing ?

Gagner votre confiance pour mieux vous manipuler

Les méthodes déployées pour l’hameçonnage relèvent principalement de l’ingénierie sociale : ce sont des techniques de manipulation. Les malfaiteurs veulent vous pousser à donner de votre propre chef des informations sensibles. Leur constat est simple : le plus souvent, c’est plus simple de faire commettre une erreur à un humain que de tromper plusieurs barrières de sécurité informatique. Pour y parvenir, les manipulateurs peuvent vous contacter par tous les canaux de communication possibles : emails, messageries, appels téléphoniques, SMS, réseaux sociaux, etc.

Un seul objectif : tromper votre vigilance

Puisqu’ils veulent tromper votre vigilance, ils vont prendre une identité trompeuse. Plus votre confiance dans la personne ou l’institution que vous pensez être l’émetteur du message sera élevée, plus le phishing aura de chances de fonctionner. De même, plus l’email sera bien construit et renseigné sur vous, plus il aura de chance de vous tromper.

Les cybercriminels se font ainsi passer pour le service client d’entreprises connues, pour votre supérieur hiérarchique, ou pour un service public. Pour gagner en pertinence, ils tenteront de vous soutirer des informations en jouant sur le sujet le plus populaire de l’actualité, comme les manifestions écologiques avec Greta Thunberg, le coronavirus, ou les déclarations d’impôts.

Les tentatives de phishing les plus grossières amusent, mais des schémas bien plus complexes existent. // Source : Cyril Blondel, sur Twitter.

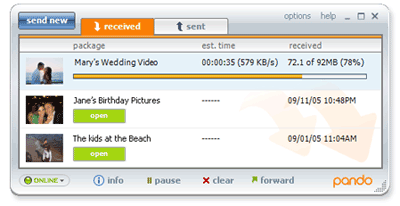

Envoyer des emails

Les tentatives d’hameçonnages les plus simples passent par des campagnes d’emails massives. Les attaquants vont envoyer un email type à des milliers voire des millions d’adresses qu’ils auront achetées au marché noir. Ensuite, ils n’ont plus qu’à espérer qu’un petit pourcentage des personnes visées tombe dans leur piège. Peu personnalisées, ces campagnes sont généralement facilement repérables, mais fonctionnent sur les personnes les plus crédules.

Lorsqu’ils disposent de plus d’informations — qu’ils peuvent obtenir grâce à une fuite de données ou à l’exploitation d’une vulnérabilité par exemple –, les hackers peuvent créer des emails d’hameçonnage sur-mesure. Le phishing s’adresse alors à un groupe de personnes plus réduit, mais aura un plus grand taux de réussite.

Ils vont identifier les personnes clés, qui pourraient permettre de propager leur escroquerie. Par exemple, le compte email d’un CEO d’entreprise ou d’un responsable des ressources humaines a une haute valeur. Les salariés de l’entreprise seront plus susceptibles de cliquer sur des liens envoyés par ces adresses. Ou de payer une fausse facture.

Créer des faux sites

Les campagnes d’hameçonnage les plus développées s’appuient sur des faux sites ou des faux documents. L’email ou le message servira à vous rediriger vers la plateforme falsifiée, propriété des hackers. Ils vont par exemple reproduire la page de don d’une association, un réseau social ou l’interface de connexion à vos comptes professionnels (comme Microsoft 360).

Vous penserez être sur un site légitime, mais toutes les informations que vous écrirez seront captées par les voyous. Cette pratique est répandue pour vous voler le nom de compte et le mot de passe d’accès à certaines applications. De manière similaire, certains emails ou messages ont pour seul objectif de vous faire télécharger des logiciels malveillants en un ou plusieurs clics.

Comment repérer le phishing ?

Vous avez sûrement déjà entendu le premier principe, rabâché après chaque arnaque réussie : dans aucun cas vous ne devez communiquer vos identifiants et mots de passe. Quel que soit le canal de discussion (email, téléphone, messagerie) par lequel on vous le demande. Quel que soit le service ou l’application concernée, même si c’est votre patron ou un employé d’une entreprise qui pose la question. Si un service client ou un administrateur réseau vous le demande vraiment, il est incompétent, et vous ne devriez pas lui répondre.

Au-delà de ce principe de base, quelques observations à effectuer de façon systématique permettent d’éviter de tomber dans les pièges.

Connaître les ficelles

- C’est trop beau pour être vrai

Coup de chance, vous êtes tirés au sort pour gagner un iPhone, un voyage à l’autre bout du monde ou une grande somme d’argent. Si vous êtes aussi chanceux, c’est que c’est faux.

Vais-je gagner un iPhone ou me fait voler mes données ? Je me le demande… // Source : Capture d’écran Cyberguerre

- On vous demande d’agir dans l’urgence

Le hacker mobilisera votre sens de l’urgence pour entraver votre réflexion : l’offre exceptionnelle qu’il propose ne dure qu’un temps très limité, ou la mise à jour de votre mot de passe qu’il requiert doit être faite dans la seconde. Il est très peu probable qu’une entreprise vous demande d’agir aussi rapidement.

Se poser les bonnes questions sur le message reçu

- Est-ce que vous connaissez l’expéditeur de l’email ? A-t-il un vocabulaire, une orthographe et une syntaxe qui correspondent à ce que vous savez de lui ? Votre méfiance vous protègera : mieux vaut être trop précautionneux. Si l’email ou l’appel vous parait trop suspect, vérifiez par un autre biais. Vous pouvez par exemple téléphoner à l’entreprise ou la personne concernée, ou visiter le site officiel en passant par la barre d’adresse de votre navigateur.

- Êtes-vous l’unique destinataire ou la liste d’envoi contient des noms que vous ne connaissez pas ?

Comprendre les enjeux derrière les pièces jointes / liens

- Avant de cliquer sur un lien, peu importe qui l’a envoyé, mieux vaut lire l’URL (l’adresse web) vers lequel il renvoie. Il suffit de placer votre curseur de souris sur le lien cliquable, mais sans cliquer. L’adresse du site sur lequel le lien vous enverra s’affiche.

- Faites attention à l’orthographe du site. Les hackers utilisent souvent une orthographe très proche d’un nom officiel. Par exemple, ils pourraient utiliser des noms de domaine comme facedook.com, ou wikipedya.fr. De même, il est facile de faire croire à un « i » majuscule avec un « L » minuscule, comme par exemple pour Ieboncoin.

L’émetteur de l’email se présente comme Free, mais l’adresse ne correspond pas du tout. // Source : Capture d’écran Cyberguerre

- Vérifiez sur votre moteur de recherche que le nom de domaine (.com, .gouv, .fr) correspond à celui du site officiel. Les sites officiels des services de l’État terminent par exemple tous en .gouv ou .fr : ameli.fr (la sécurité sociale), impots.gouv.fr, pole-emploi.fr, etc.

- Le protocole HTTPS qui s’affichera sous la forme https:// avant le nom du site offre une certaine garantie de sécurité, puisqu’il va chiffrer les communications entre vous et le serveur. Si votre navigateur vous indique que le site n’est pas sécurisé, ne continuez pas. Notez qu’un site en HTTPS peut aussi être un site malfaisant.

- Ne pas cliquer et télécharger les pièces jointes sans être sûr de leur provenance, quel que soit le type de fichier (.jpeg, .png, .word…)

Comment se protéger du phishing ?

Le meilleur moyen de se protéger de l’hameçonnage est de le repérer. Mais il existe quelques manières de se protéger.

- Profitez des protections mises en place par les services et logiciels. Votre service de messagerie électronique (Gmail, Outlook, Laposte, ProtonMail…) filtre déjà une partie de ces cyberattaques et les envoie en spam. De même, votre navigateur web (Firefox, Edge, Safari, Chrome, etc.) vous prévient si un site lui semble suspect avant de vous laisser y accéder.

- Sur Windows, utilisez un anti-malware : il ne vous protègera pas forcément contre l’hameçonnage lui-même, mais il pourrait limiter les dégâts causés par un logiciel malveillant déployé grâce au phishing. Certaines solutions comme MalwareBytes proposent un travail de protection « en temps réel », en tâche de fond.

- Utilisez la double authentification quand elle est disponible : si un hacker a votre mot de passe à cause d’une campagne de phishing, votre compte reste protégé.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !