La clientèle de Fortinet utilisant ses services de VPN serait bien inspirée de changer de mot de passe, ne serait-ce que par mesure de précaution : le site Bleeping Computer, qui suit de près les actualités de piratage informatique et de fuite de données, rapporte en effet dans son édition du 8 septembre qu’un ensemble de 500 000 identifiants de connexion liés au VPN de Fortinet a été compromis.

Contrairement aux pratiques récurrentes dans ce milieu, l’internaute, qui a été identifié sous le pseudonyme « Orange », et qui est présenté comme le gérant d’un nouveau forum de piratage (« RAMP »), a partagé cette liste gratuitement, relèvent nos confrères. Aucun paiement dans une cryptomonnaie n’est demandé. La fuite est récente — du moins, les données ont été partagées récemment, le 7 septembre.

« Orange » serait un membre d’un groupuscule appelé « Groove ». L’intéressé aurait été lié à un autre gang, « Babuk », qui est censé avoir mis un terme à ses activités — au contraire de son rançongiciel (un logiciel qui prend en otage des données et réclame une rançon pour les libérer) — au printemps. En début d’année, « Babuk » s’était fait remarquer avec sa prétendue charte éthique.

Un VPN, ou réseau privé virtuel, consiste à séparer la connexion de l’internaute du reste du trafic Internet, en la plaçant dans un tunnel chiffré. Ce canal peut servir par exemple pour se connecter à un ordinateur distant, afin d’accéder aux ressources de son entreprise (en cas de télétravail entre autres) ou bien à des services de cloud computing. Ce tunnel vise à tenir à l’écart les éventuels regards indiscrets.

Les VPN ne servent pas que pour des raisons professionnelles : ils ont aussi tout un volet pour le grand public, afin de servir à toutes sortes d’activités, comme contourner un filtrage géographique, en faisant passer la connexion ailleurs. La rivalité est si forte sur ce marché que les services prêtent à leur VPN toutes sortes de vertus formidables, au risque parfois d’exagérer leurs mérites.

Compte tenu du rôle des VPN, toute fuite les concernant peut prendre des proportions préoccupantes. C’est en particulier le cas si ces tunnels permettent d’accéder à des éléments sensibles sur l’activité de l’entreprise ou à des informations personnelles. Outre l’accès frauduleux, ces accès peuvent exposer à d’éventuelles attaques informatiques plus sophistiquées encore.

Une fuite qui concerne aussi des Français

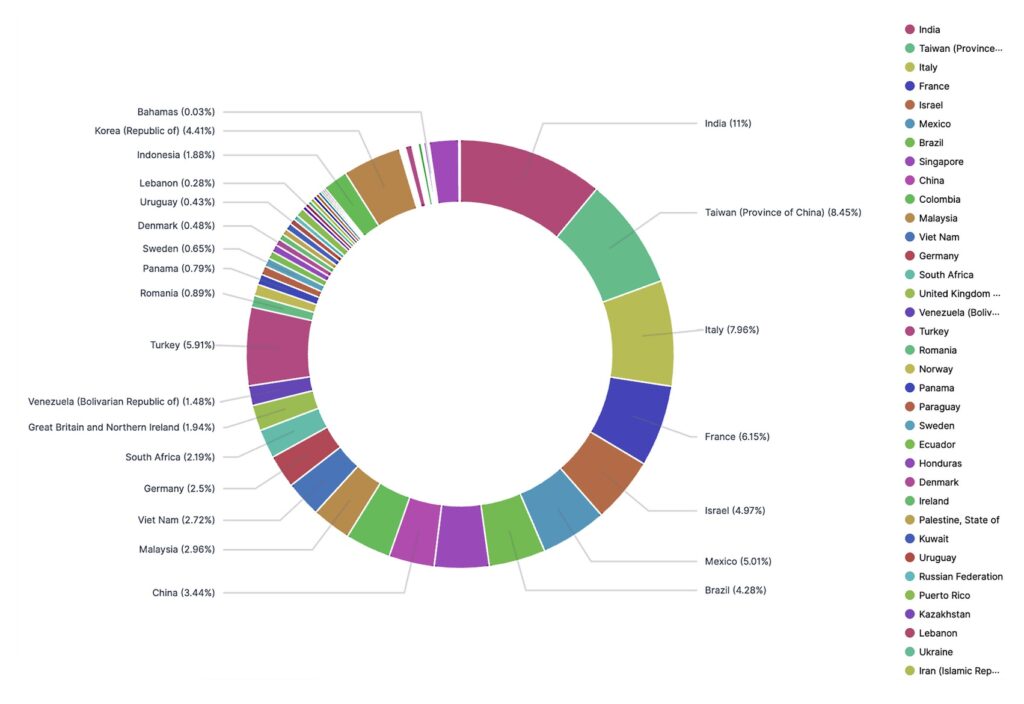

Concernant Fortinet, l’incident implique précisément 498 908 individus à travers 12 856 appareils. Bleeping Computer précise ne pas avoir pu tester et vérifier ces identifiants de connexion, mais le site a pu vérifier que les adresses IP liées à cette affaire pointent vers des serveurs VPN Fortinet. Plusieurs pays sont touchés, dont la France, à hauteur de 6,15 % de l’ensemble, selon une analyse d’Advanced Intel.

Les circonstances dans lesquelles ces identifiants de connexion ont pu être dérobés sont manifestement liées à l’exploitation passée d’une vulnérabilité dans les produits et les services de Fortinet. Après tout, Fortinet, comme n’importe quelle autre société, fait face à des brèches. Celles qui sont identifiées sont corrigées, mais d’autres peuvent se trouver sous le radar ou être colmatées avec retard.

Dans ce domaine, on peut rappeler le signalement du centre français de veille, d’alerte et de réponse aux attaques informatiques (CERT-FR), fin novembre 2020, sur une faille dans Fortinet FortiOS SSL-VPN dont la trace remonte au printemps 2019. À l’époque, Fortinet avait déjà publié un avis de sécurité corrigeant la vulnérabilité, mais il était apparu que des informations circulaient déjà sur le net.

La distribution géographique du contenu de la liste, selon Advanced Intel. // Source : Advanced Intel

« Cette vulnérabilité permet à des attaquants non authentifiés d’accéder aux fichiers systèmes […], leur donnant notamment accès à des informations sensibles tels que les comptes et mots de passe des utilisateurs », écrivait alors le CERT-FR, qui invitait à faire des changements de mots de passe, d’appliquer le correctif et de révoquer des certificats pour en avoir des nouveaux.

Il mentionnait aussi dans son avis « la diffusion sur Internet d’une liste d’équipements Fortinet potentiellement vulnérables, parmi laquelle se trouvent des équipements appartenant à des entités françaises », ajoutant « qu’il semble que des accès aux systèmes d’information de victimes obtenus grâce à cette vulnérabilité sont déjà en vente sur des forums cybercriminels ».

Manifestement, la brèche évoquée par le CERT-FR semble être liée avec l’affaire signalée par Bleeping Computer. Il est aussi possible que ces 500 000 identifiants de connexion soient un agrégat d’identifiants de précédentes fuites. Reste que la validité des couples identifiant / mot de passe n’est pas certaine à tous les coups, car des précautions ont pu être prises entretemps.

Fortinet a communiqué le 8 septembre au sujet de cet incident dans un billet de blog. « Fortinet est conscient qu’un acteur malveillant a divulgué des informations d’identification SSL-VPN pour accéder aux dispositifs FortiGate SSL-VPN. Les informations d’identification ont été obtenues à partir de systèmes qui n’ont pas encore mis en œuvre la mise à jour du correctif fournie en mai 2019 », indique le groupe dans un communiqué

L’entreprise rappelle au passage avoir « continuellement communiqué avec les clients en les exhortant à mettre en œuvre des mesures d’atténuation », notamment par des billets réguliers, en août 2019, juillet 2020, avril 2021 et juin 2021. L’entreprise prévoit de publier un nouvel avis pour inviter sans délai les clients à appliquer le correctif et à réinitialiser le mot de passe.

Prudence étant mère de sûreté, il est donc préférable de se préparer au pire scénario et de considérer tous ces accès valides. Outre le changement des mots de passe et l’application des mesures décrites plus haut par le CERT-FR et Fortinet, les administrateurs sont aussi invités à passer en revue les journaux de connexion et d’activité, pour détecter un éventuel souci, et de vérifier l’état du système d’information.

(mise à jour avec la réaction de Fortinet)

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !