9 mois après les révélations sur le logiciel espion Pegasus, on continue à découvrir de nouvelles victimes. Ce lundi 18 avril, Le Citizen Lab, un organisme canadien basé à l’université de Toronto, a publié un rapport accusant le gouvernement espagnol d’avoir piégé au moins 51 personnes liées au mouvement indépendantiste catalan.

Ce laboratoire spécialisé dans les menaces informatiques avait déjà travaillé précédemment sur des téléphones d’opposants politiques ciblés par Pegasus. Les chercheurs ont continué leur travail et ont été en mesure d’expliquer comment les smartphones concernés ont été infectés par le logiciel espion israélien.

Citizen Lab situe le début de la campagne d’espionnage entre 2017 et 2020. C’est à ce moment-là que l’ensemble des victimes ont reçu les premiers liens piégés. À cette époque, de nombreux responsables politiques catalans étaient poursuivis par la justice espagnole pour « rébellion » après un mouvement indépendantiste avorté.

Parmi les personnes visées figurent l’actuel président régional catalan Pere Aragoné, les ex-présidents régionaux Quim Torra et Artur Mas, ainsi que des eurodéputés, des députés du parlement régional catalan et des membres d’organisations civiles. Carles Puigdemont, le leader du mouvement, n’a pas été directement ciblé, mais les smartphones de son épouse et une dizaine de proches collaborateurs ont été infectés par Pegasus.

Des SMS personnalisés, des notifications Twitter, des mises à jour de réception de colis…

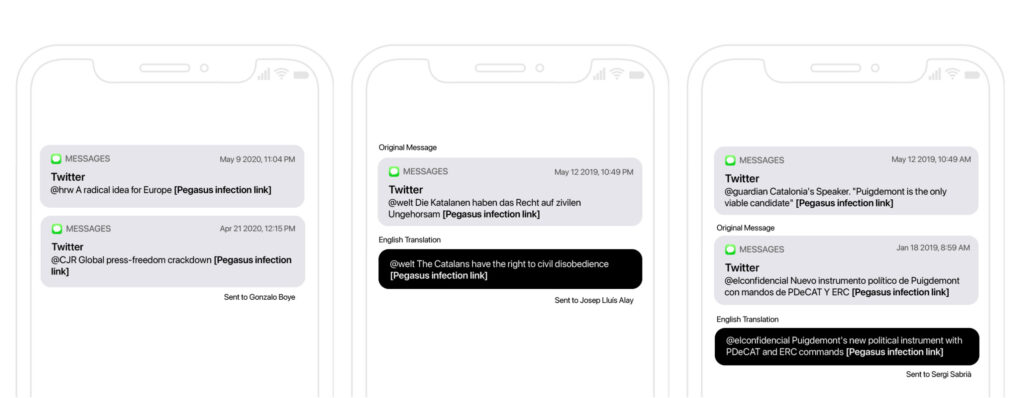

Le gouvernement espagnol, directement accusé par le laboratoire canadien, aurait utilisé plusieurs méthodes pour piéger les politiques et leur entourage. Ainsi plus 200 SMS ont été recueillis, intégrant un lien malveillant, incitant les victimes à cliquer. Dès qu’une personne se rendait sur l’URL, son appareil était infecté depuis un serveur d’exploitation Pegasus. Les messages sont personnalisés en fonction des cibles, ce qui indique que les expéditeurs connaissent les habitudes et les activités des victimes.

Jordi Baylina, un développeur catalan engagé politiquement, a par exemple reçu un faux message de la compagnie Swiss International Air Lines avant d’embarquer sur un vol de la compagnie.

Cet indépendantiste a au total été visé à plus de 26 reprises et il est tombé dans le piège huit fois indique Citizen Lab. L’expéditeur se faisait passer pour l’administration fiscale ou la sécurité sociale et introduisait des informations réelles telles que le numéro de fisc de Jordi Baylina. Cela suppose que le pirate informatique avait déjà accès à ces informations.

L’autre leurre consistait à faire croire que la victime avait reçu une notification. L’utilisateur était par exemple invité à mettre à jour la réception son colis à travers un lien intégré.

De nombreux messages se faisaient passer pour des notifications Twitter, leur signalant une information importante sur un sujet que la victime suivait. Ainsi les organismes usurpés comprenaient des médias célèbres ou régionaux tels que The Guardian, Financial Times, Die Welt, La Vanguardia, Europa Press, El Temps, El Confidencial…

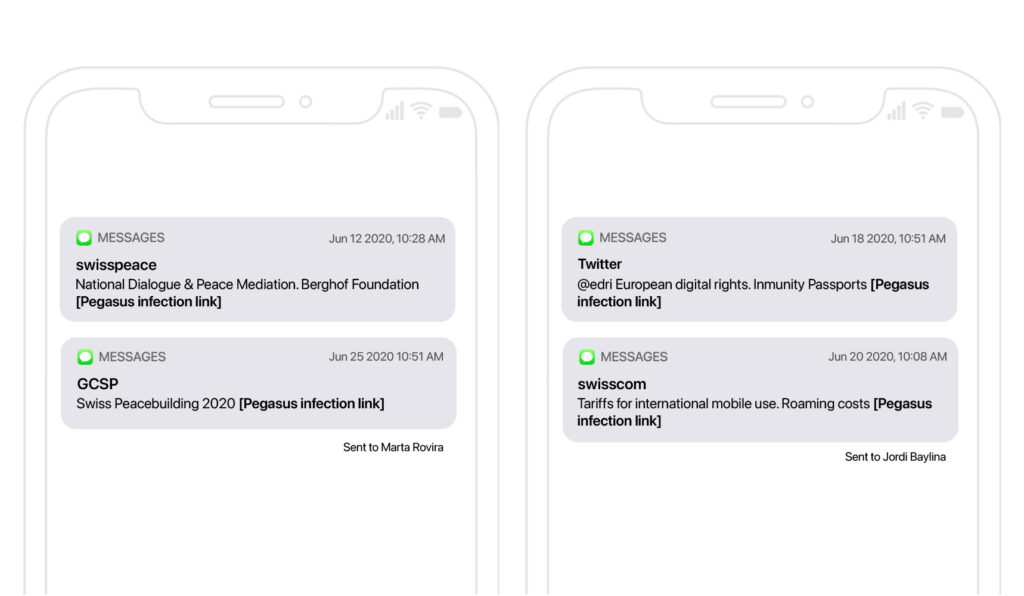

Jordi Baylina a reçu par une fausse notification de tweet de l’ONG allemande European Digital Rights et une autre prétendant être celui de l’opérateur de télécommunications suisse Swisscom.

Les Catalans ont également été ciblés en dehors de l’Espagne par des numéros étrangers. Marta Rovira, indépendantiste exilée en Suisse, a été visée alors qu’elle se trouvait chez les Helvètes avec un numéro suisse. Les deux messages envoyés avaient usurpé l’identité d’entités suisses : Swisspeace est une ONG, le centre de politique de sécurité de Genève.

Tous les indices pointent en direction du gouvernement espagnol

Citizen Lab retrace les SMS jusqu’à un nom de domaine précédemment identifié comme appartenant à l’infrastructure d’infection du groupe NSO, créateur de Pegasus.

Comment être sûr que c’est bien le gouvernement espagnol qui est derrière cette campagne d’espionnage ? Le centre de recherche canadien explique qu’il « n’est pas en mesure d’attribuer avec certitude la responsabilité de ces piratages, mais un ensemble de preuves indirectes pointe dans la direction d’une ou plusieurs entités au sein du gouvernement espagnol » :

- Les cibles présentaient un intérêt évident pour le gouvernement espagnol ;

- Le moment précis du ciblage correspond à des événements présentant un intérêt particulier pour le gouvernement espagnol ;

- L’utilisation d’informations privées dans les SMS suggère un accès aux informations personnelles des cibles, telles que les numéros d’identification du gouvernement espagnol ;

- Le Centre national de renseignement espagnol aurait été un client du Groupe NSO.

Si le Citizen Lab peut affirmer qu’au moins 51 personnes ont bien été infectées par le logiciel Pegasus, le laboratoire insiste sur le fait que les victimes sont probablement plus nombreuses. En effet, il est encore difficile de savoir combien de téléphones ont été piégés et d’autres révélations devraient voir le jour à l’avenir.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !