Mise à jour 3 : il existe désormais une application pour protéger votre smartphone Android.

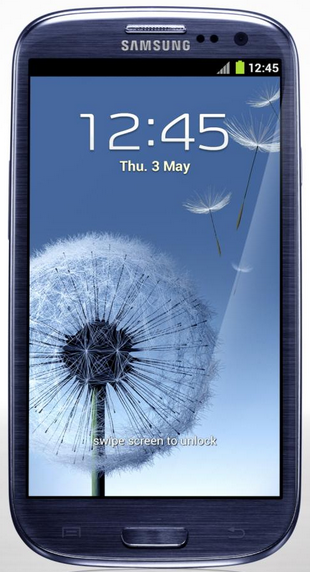

Mise à jour 2 : Le site AndroidPolice indique que le problème touche en réalité Android, qu’il était connu depuis longtemps, et qu’il a déjà fait l’objet de correctifs. Mais certains appareils non mis à jour, dont plusieurs commercialisés par Samsung (mais pas exclusivement, des appareils HTC seraient aussi concernés), sont toujours vulnérables. Dans la plupart des cas, les Galaxy S3 ne sont pas concernés.

Mise à jour : Contacté, Samsung France n’a pas été en mesure ce soir de répondre à nos questions. Il faudra probablement attendre une réaction de la maison-mère coréenne.

https://youtube.com/watch?v=D-QfaDc1gLg%3Ffeature%3Dplayer_embedded

Voilà qui promet de faire mauvaise presse pour Samsung. Tux-Planet rapporte que plusieurs smartphones de la marque sud-coréenne (au moins les Galaxy Beam, S Advance, Galaxy Ace, Galaxy S2 et Galaxy S3) seraient vulnérables à une attaque à distance permettant, très facilement, d’effacer le contenu du téléphone visé. La faille, détaillée lors de la conférence Ekoparty 2012, consiste à exploiter le code utilisé par le SAV pour réinitialiser les téléphones Samsung.

En effet, pour remettre à neuf un des smartphones Smartphone concernés, il suffit de saisir le code *2767*3855#. Or, ce code peut-être envoyé à une victime de plusieurs manières, résume Tux-Planet :

- par SMS en mode « Wap Push », qui est en faite un SMS cliquable qui permet d’activer une connexion Wap et d’être redirigé vers une page Internet

- par QR Code via l’application QR Droid

- par le protocole NFC qui à la fâcheuse habitude d’ouvrir des urls par défaut

Plus grave, car difficilement contrôlable pour l’utilisateur, il serait aussi possible de générer l’activation du code par une simple iFrame dans une page HTML, avec – au choix – l’une des deux lignes suivantes :

<frame src= »tel:*2767*3855%23″ />

ou

<script>document.location= »tel:*2767*3855%23″;</script>

Selon Tux-Planet, « aucune demande de confirmation n’est affichée sur l’écran de l’utilisateur, et le contenu du téléphone s’efface alors automatiquement en quelques secondes« .

Il est donc vivement recommandé de faire une mise à jour… qui pour le moment n’est pas disponible. Dans l’attente, mieux vaut être très prudent, et éviter de se rendre avec le smartphone sur des pages susceptibles d’être exploitées par des script-kiddies.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !