Afin d'accomplir sa mission de renseignement, la NSA a élaboré au fil des ans divers programmes en fonction de la nature et de l'origine des données. Le plus connu, PRISM, s'intéresse par exemple aux principaux services en ligne. MARINA aux métadonnées en ligne. MAINWAY porte sur les celles liées aux communications téléphoniques, tandis que NUCLEON s'occupe du contenu des appels, en analysant les mots prononcés.

Le principal obstacle de la NSA : le chiffrement

Le principal obstacle de la NSA : le chiffrement

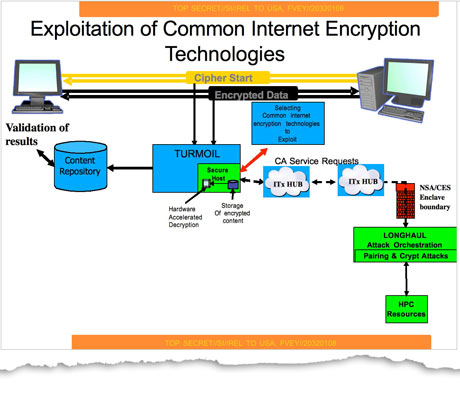

Il en existe beaucoup d'autres, parfois dédiés à des tâches très précises. C'est le cas de HEMISPHERE, un programme de surveillance visant les narcotrafiquants. C'est aussi le cas de BULLRUN, dont la mission est de s'attaquer au chiffrement des télécommunications. Selon le Guardian, la NSA et son équivalent britannique, le GCHQ, sont en mesure de contrecarrer ce procédé.

En juin, le journal britannique avait déjà révélé que l'agence américaine s'autorise à conserver pendant cinq ans toute donnée ou tout fichier ayant fait l'objet d'un chiffrement. L'objectif ? Casser cette protection pour savoir ce qui se cache derrière. Et la NSA ne lésine pas sur les moyens, puisqu'elle n'hésite pas à mobiliser ses superordinateurs, capables d'effectuer des milliards et des milliards d'opérations par seconde.

Le chiffrement est l'un des rares obstacles empêchant la NSA d'avoir un accès "sans restriction" dans le cyberespace. L'organisation met donc un maximum de moyens pour le franchir et ainsi poursuivre son travail de renseignement. Mais a-t-elle réussi à casser les meilleurs algorithmes de cryptographie, via des attaques qui réduiraient à néant tout intérêt de protéger ses communications ?

Influencer les entreprises, agir sur les standards

C'est une piste à envisager, mais ce n'est pas la plus probable. Si la NSA préférerait sans doute avoir directement toutes les clés, l'agence a d'autres cartes dans sa manche pour obtenir ce qu'elle veut. Selon le Guardian, la NSA utilise différentes approches pour contrecarrer le chiffrement sans toutefois le remettre fondamentalement en cause. L'idée ? Si la porte est inviolable, la NSA passera par la fenêtre.

Dans la nouvelle fournée de documents analysés par la presse internationale, il est par exemple expliqué que la NSA dépense chaque année 250 millions de dollars pour travailler avec les entreprises du high tech et "influencer secrètement" la conception de leurs logiciels… sans doute en les poussant à installer des portes dérobées, en espionnant leur développement ou en les piratant.

Si la force brute est une solution fondamentalement simple et la plus efficace, elle peut s'avérer très longue. Malgré les supercalculateurs extraordinaires de la NSA, le test exhaustif de toutes les combinaisons est une approche très lente. C'est la raison pour laquelle la NSA interviendrait aussi, non sans une certaine discrétion, au niveau des standards internationaux en matière de chiffrement pour en orienter la conception.

Une percée en 2010

En 2010, le programme BULLRUN aurait fait une découverte capitale après une décennie de fonctionnement. Cette percée permettrait à la NSA de rendre "exploitables d'énormes quantités" de données collectées directement au niveau des câbles sous-marins. Toujours selon les documents, la NSA aurait des techniques pour déjouer le protocole de sécurisation TLS, utilisé par HTTPS.

Il s'agit-là d'une nouvelle non-négligeable, puisque le SSL et son successeur (TLS) ont permis le développement des transactions en ligne. C'est avec le HTTPS que le secteur du commerce électronique a pu voir le jour ou que les banques ont pu développer des services sur le net. Le HTTPS est aussi utilisé pour préserver sa vie privée, notamment au niveau du courrier électronique.

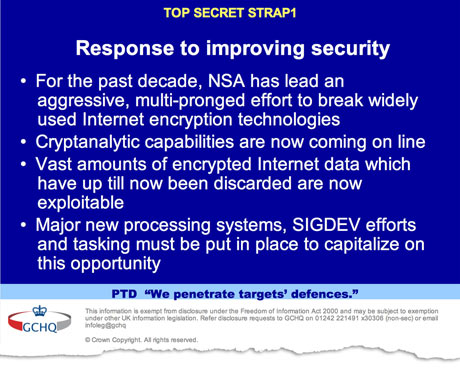

De son côté, le GCHQ n'est pas en reste. Partenaire de la NSA, l'agence britannique a son propre programme : EDGEHILL. Celui-ci aurait atteint une maturité suffisante pour contrer le trafic chiffré transitant par Google, Facebook, Microsoft et Yahoo. En 2015, le GCHQ espère surclasser les protections "de quinze entreprises majeures du net et 300 services de VPN".

La porte est fermée ? Passons par la fenêtre.

La porte est fermée ? Passons par la fenêtre.

Reste que la porte demeure parfois fermée. Même si la NSA met des moyens considérables pour contrecarrer le chiffrement, elle peut échouer. Dans ce cas de figure, d'autres programmes peuvent entrer en jeu, après coup ou en parallèle. Le programme GENIE va dans ce sens, puisqu'il s'agit d'installer des logiciels malveillants dans l'ordinateur de la cible.

La victime peut bien chiffrer ses communications avec un protocole extrêmement sophistiqué, si sa machine est vulnérable (en utilisant un système d'exploitation truffé de portes dérobées par exemple), la protection ne servira à rien. D'ailleurs, l'O.S. le plus utilisé dans le monde est américain. De nombreux appareils, notamment des routeurs, sont également commercialisés par des firmes américaines.

Comme le pointe Stéphane Bortzmeyer, la NSA peut aussi chercher une faille dans les logiciels de cryptographie, se faire passer pour le correspondant, se concentrer sur métadonnées via des attaques par analyse du trafic, procéder à une écoute par rayon laser et ainsi de suite… Voire, si l'urgence le commande, suivre l'idée de XKCD : "faire parler" celui qui chiffre.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !