Mise à jour (2) : Orange a réagi en parlant de simple « incident », dont il impute toute la responsabilité aux auteurs d’une « intrusion informatique ». Voir notre article.

Mise à jour (2) : Orange a réagi en parlant de simple « incident », dont il impute toute la responsabilité aux auteurs d’une « intrusion informatique ». Voir notre article.

Mise à jour : contrairement à ce que nous écrivions, la faille n’a pas été corrigée dimanche. Dans la soirée, la liste des adresses IP était de nouveau visible. Peut-être le « buzz » avait-il simplement fait tomber provisoirement le serveur.

Même si les conditions d’utilisation du logiciel anti-téléchargement d’Orange l’interdisent, il n’a pas fallu attendre longtemps avant que des curieux décident d’inspecter le contenu du logiciel à 2 euros par mois, et ses communications avec le monde extérieur. S’il avait été rapidement découvert que plusieurs fichiers et librairies utilisés lors de la compilation du logiciel portaient bien le nom « Hadopi », Bluetouff et FoO_ ont inspecté les paquets de données qui transitaient sur leur carte réseau après l’installation du logiciel.

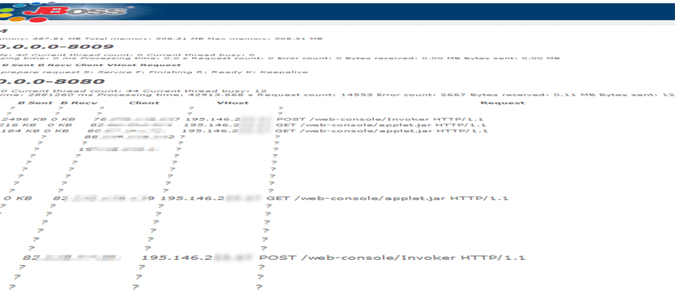

C’est ainsi qu’ils ont découvert que le logiciel de sécurisation d’Orange communiquait avec un serveur de Nordnet, la filiale de France Telecom créatrice du logiciel, pour vérifier la validité de la licence d’utilisateur, mettre à jour les signatures des logiciels de P2P à bloquer, et exécuter un code distant dont le rôle n’a pas été éclairci au moment où nous publions ces lignes.

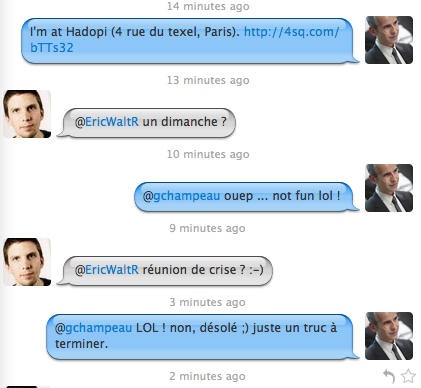

Or, quelle ne fut pas leur surprise de découvrir qu’une page hébergée à l’adresse du serveur de Nordnet donnait l’accès à une liste de centaines d’adresses IP qui correspondaient apparemment à celles d’abonnés qui se sont connectés au serveur, soit par curiosité (l’adresse a vite circulé sur Twitter), soit parce qu’ils avaient installé et lancé le logiciel d’Orange.

Pire, un internaute a trouvé l’adresse permettant d’accéder à la console d’administration du serveur en question, et découvert à cette occasion que les login et mot de passe étaient simplement « admin« , tels que configurés probablement par défaut. Si la faille avait été exploitée plus discrètement par un pirate mal intentionné, elle aurait permis peut-être de modifier le fichier envoyé en guise de mise à jour aux internautes clients d’Orange.

Cependant, les services de Nordnet semblent avoir réagi très rapidement, puisqu’en dépit du repos dominical, l’accès au serveur a été désactivé peu de temps après que la faille a été publiée.

Pas assez tôt cependant pour éviter la fuite des adresses IP, dont des copies circulent déjà sur plusieurs sites qui se sont fait un malin plaisir de la reproduire.

(Auteur de la capture : Vincent Glad)

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !