Lundi, nous rapportions que l’Hadopi avait choisi de publier le rapport d’expertise de David Znaty sur TMG. Le document est censé rassurer les magistrats sur la fiabilité du processus de collecte des adresses IP et d’établissement des procès-verbaux, qui constituent les pièces maîtresses de la contravention de négligence caractérisée que les tribunaux commenceront très bientôt à sanctionner.

Dans son rapport, l’expert judiciaire analyse les procédés qui permettent aux ayants droit et à TMG de vérifier que les fichiers mis à disposition sur les réseaux P2P sont bien des œuvres piratées, et de s’assurer que les adresses IP collectées sont bien celles qui mettent à disposition ces fichiers. Réalisé essentiellement d’après les explications apportées par les ayants droit et par TMG, le document conclut que l’ensemble du processus de collecte des preuves est « robuste » et « fiable ».

Il livre également certains détails techniques sur la manière dont TMG travaille, ce qui inquiète visiblement les ayants droit. PC Inpact révèle que l’Hadopi s’est trompée en mettant en ligne un document qui n’est pas la version censurée qui avait été négociée avec les sociétés d’ayants droit.

« À la lecture de celui-ci qui vient d’être mis en ligne sur le site de l’HADOPI, nous avons observé qu’il n’a été tenu compte d’aucune des modifications demandées concernant les données que nous estimons sensibles et confidentielles« , a écrit l’Association de Lutte contre la Piraterie Audiovisuelle (ALPA), dans un échange par e-mail avec l’Hadopi.

« Je viens en effet de constater que la version mise en ligne n’était pas la version modifiée. Il s’agit d’une erreur interne et je vous en présente toutes nos excuses. Les engagements avaient bel et bien été tenus et je regrette ce qui vient de se passer« , s’est excusé Eric Walter, le secrétaire général de l’Hadopi.

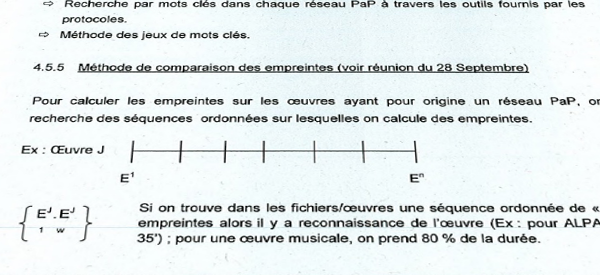

Parmi les données qui devaient être censurées figurent des indications sur la méthodologie d’identification des œuvres, ou des informations plus sensibles sur l’infrastructure technique. Il est aussi indiqué que les morceaux de fichiers téléchargés pour vérifier que l’adresse IP est la bonne font 16 ko chacun.

Visiblement, les ayants droit sont inquiets que la communication du rapport n’apporte de l’eau au moulin de ceux qui, comme Numerama, pointent du doigt l’absence d’homologation du processus de collecte des preuves. « Il a toujours été convenu que ce rapport serait communiqué dans le cadre de procédures judiciaires aux magistrats destinataires. Même s’il est évident que tôt ou tard il sera rendu public, je m’interroge sur l’opportunité de le mettre en ligne au moment des premières transmissions de dossiers. Le bruit médiatique et les réactions partisanes qu’il ne va pas manquer de susciter seront de nature à influencer les magistrats ayant les traiter« , regrette l’ALPA.

Effectivement, dès hier, des lecteurs de Numerama commentaient le contenu du document, à l’instar de thb :

Bon ok le rapport n’est pas parfait mais il dit quand même beaucoup de choses. Je salue la Hadopi pour l’effort de transparence (forcé !!).Plusieurs premiers éléments à chaud :– Les fichiers dont le nom ne contient pas de mot clé sensible ne sont pas surveillés– Les fichiers compressés avec mot de passe ne sont pas surveillésPar contre les fichiers altérés ou réencodés sont protégés– TMG initie le téléchargement et ne dresse un PV que si un chunk complet est récupéré (d’après les dires de TMG eux-même). Le chunk est joint au PV.La collecte semble quand même plutôt solide, à creuser

Ce document est une mine d’or d’informations. La recherche se fait par mot-clefs, ce n’est pas dit mais il s’agit bien évidement d’une recherche effectuer sur des trackers. Les propriétaires de trackers peuvent donc repérer rapidement les comptes qui effectuent des recherches automatisés, qui téléchargent à mort et sur des ranges d’IP offshore.Autre pepite. La vérification chunck « qui constitue une preuve démontrable » ou plutôt démontable. Le téléchargement d’un chunck signifie que l’on est en possession du dit chunck, pas forcement de l’œuvre. On peut aussi envisager des contre-mesures technique contre ces prélèvement de chuncks. Les client P2P qui ont subi une connexion suspecte (je qualifie une connexion comme suspecte quand un leecher se tape tout le protocole pré-envoie juste pour 16 malheureux kio) transmettent aux autres clients l’IP du suspect ; les autres clients pour refuser les envois vers les leechers qui initie trop de connexion suspectes.Quelqu’un peut-il éclairer le point suivant: L’empreinte est en réalité constitué de plusieurs empreintes, un fichier disponible sur les réseaux P2P peut donc matcher qu’une partie des empreintes. Combien d’empreintes faut-il matcher pour que la totalité du fichier soit considéré comme matché?

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !