Qu’est-ce qui s’est passé ?

Dans la journée du vendredi 12 mai, un programme informatique malveillant a frappé de très nombreux ordinateurs dans le monde. Celui-ci s’est propagé à très grande vitesse, à tel point qu’on a retrouvé sa trace dans une centaine de pays. En l’espace de 24 heures, il a notamment pénétré dans les systèmes informatiques de nombreuses administrations et entreprises, dont Renault en France.

Dans l’Hexagone, Renault serait la seule entreprise d’importance à avoir été touchée, selon l’agence nationale de la sécurité des systèmes d’information. Mais l’attaque a quand même été suffisamment sévère pour forcer le constructeur automobile à mettre des sites de production à l’arrêt. Ailleurs dans le monde, l’Allemagne, la Russie, l’Inde, l’Espagne ont aussi été touchés, ainsi que le Royaume-Uni via ses hôpitaux.

Qu’est-ce qu’un ransomware ?

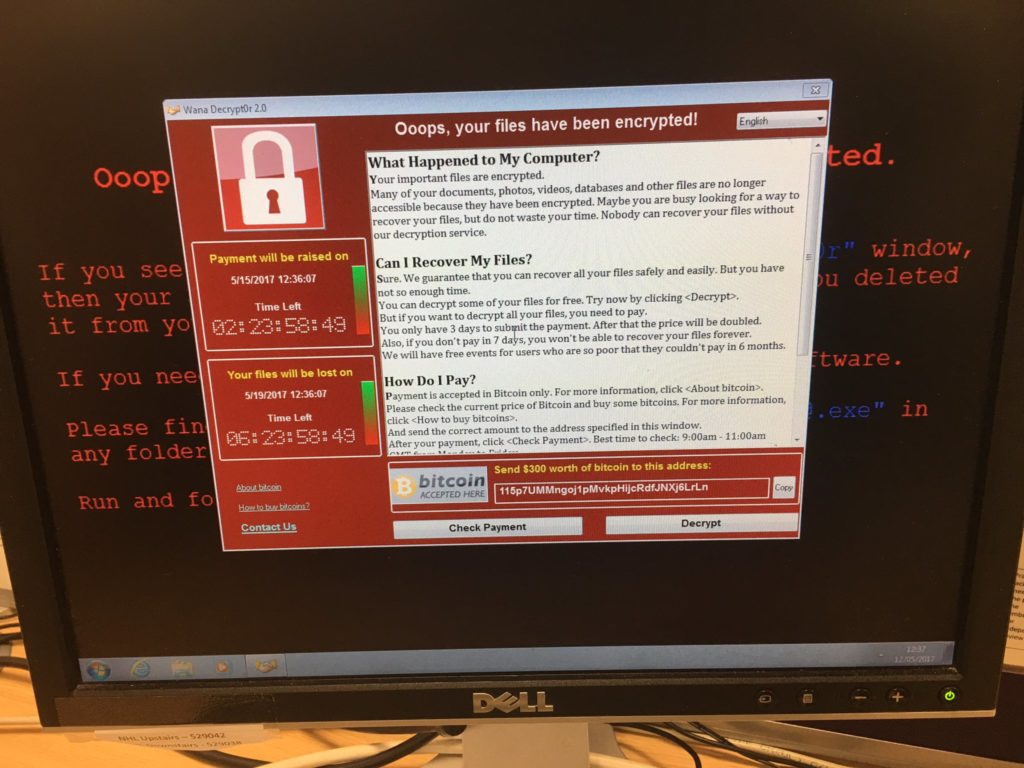

Un rançongiciel (ou ransomware) est un logiciel malveillant conçu pour extorquer de l’argent. Son principe est simple : il s’agit d’infecter un ordinateur et de verrouiller tout ou partie des fichiers et des dossiers qu’il contient en les chiffrant avec une clé que son concepteur est le seul à connaître. Pour espérer obtenir cette clé, et donc libérer le PC, la victime est incitée à verser un certain montant.

Le problème, c’est qu’il n’y a aucune garantie d’obtenir la clé de déchiffrement une fois le paiement effectué. Face à ce chantage informatique, des initiatives comme No More Ransom ont vu le jour pour améliorer la coopération entre les forces de l’ordre et les sociétés pour fournir une réponse unifiée à ce problème. Il existe aujourd’hui de nombreux outils permettant de déchiffrer gratuitement ces rançongiciels.

Pourquoi demander 300 dollars ?

Les ransomwares demandent des montants relativement abordables pour que les paiements puissent avoir lieu. Il vaut mieux en effet demander quelques dizaines ou quelques centaines d’euros plutôt qu’un très gros montant. La somme est suffisamment petite pour que les personnes infectées cèdent au racket. Mais par rapport à l’échelle de l’attaque, ça peut faire potentiellement une belle somme.

Dans le cas de WannaCrypt, le ransomware demande de verser 300 dollars en bitcoins en échange du déchiffrement des fichiers et des dossiers. Histoire de forcer la main de la victime, le message ajoute qu’il vaut mieux ne pas trop tergiverser car le prix double après trois jours d’attente. Et au bout de six, les fichiers sont déclarés « perdus ». Un décompte figure à côté du message pour mettre la pression.

Qui est derrière l’attaque ?

C’est la grande interrogation. Le fait que l’attaque informatique mobilise un rançongiciel laisse à penser qu’il s’agit d’une opération criminelle. Mais l’on pourrait aussi penser à une attaque étatique ou soutenue par un État. Le Guardian indique qu’une première version d’un même logiciel, nommé WeCry, avait été mis au point par le ou les mêmes individus. Il avait été repéré en février.

https://twitter.com/MalwareTechBlog/status/863071199093542912

L’attaque elle-même utilise deux approches pour se diffuser : il suffit que la victime ouvre par inadvertance une pièce jointe infectée, comme un document Word ou un fichier PDF, ou que la machine figure dans un réseau local. Dans ce cas, le logiciel malveillant analyse l’infrastructure réseau à partir du poste sur lequel il se trouve pour ensuite se transmettre aux autres machines.

Que vient faire la NSA là-dedans ?

WannaCrypt s’appuie en fait sur une faille de sécurité figurant dans Windows et dont l’existence n’était jusqu’à présent connue de personne sauf… de la NSA. En effet, il est en train d’apparaître que cette vulnérabilité faisait partie d’une collection d’outils de piratage appartenant à la puissante agence de renseignement pour mener à bien des opérations de piratage ou d’espionnage.

Le fait que la NSA soit indirectement impliquée dans cette affaire a fait couler beaucoup d’encre ce week-end. Edward Snowden par exemple a expliqué que « si la NSA avait discrètement fait part de la brèche utilisée lors de l’attaque des hôpitaux britanniques [à Microsoft], et non pas lorsqu’elle l’a perdue, tout ceci ne serait peut-être pas arrivé ». En effet, ces outils ont été dérobés par un mystérieux collectif.

Quel a été le rôle du jeune hacker anglais pour freiner la propagation ?

C’est tout à fait par hasard que l’arrêt de la propagation du logiciel malveillant a pu être obtenu. Un jeune homme de 22 ans a en effet découvert un « kill switch » dans le code du programme de ransomware. Il s’agit d’un nom de domaine qui, lorsqu’il est inactif, permet au logiciel malveillant de se propager. Mais lorsque le nom de domaine est actif, alors le ransomware cesse de s’étendre.

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

L’adresse en question — iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com — servait en effet dans la propagation du logiciel. Lorsque le programme infecte un nouvel ordinateur, il vérifie d’abord l’adresse web pour voir si le domaine est enregistré. Tant que le domaine est inoccupé, l’infection se déroule, chiffre le disque dur de l’ordinateur et le verrouille jusqu’à ce que la rançon soit payée.

Comment se protéger ?

En premier lieu, ne payez pas la rançon. Vous n’avez aucune garantie que vous aurez la clé de déchiffrement en échange. Par contre, vous ne ferez que prouver que les rançongiciels marchent, puisque vous avez versé de l’argent. En second lieu, appliquez sans tarder toutes les mises à jour de sécurité permettant de corriger les failles exploitées pour la propagation du ransomware et mettez à jour l’antivirus.

Si vous gérez des postes informatiques, l’agence nationale de la sécurité des systèmes d’information recommande de manière préventive, s’il n’est pas possible de mettre à jour un serveur, de l’isoler en le déconnectant du réseau, voire de l’éteindre le temps d’appliquer les mesures nécessaires. Il est aussi conseillé de faire des sauvegardes sur des supports amovibles pour avoir des doubles sains en cas d’infection.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !