Une équipe de chercheurs de l’Université de Californie dévoilent ce vendredi à la conférence USENIX Security une nouvelle méthode (.pdf) pour obtenir des informations personnelles grâce à l’installation d’un logiciel malveillant discret, qui peut se dissimuler sous la forme d’une application anodine telle qu’un fond d’écran animé. La méthode fonctionne en théorie aussi bien sous Android que sous iOS ou Windows, même si les chercheurs ne l’ont démontré pour le moment que sur le système de Google.

Pour dérober des informations à l’insu des utilisateurs, les hackers commencent par décortiquer le comportement d’applications populaires intéressantes pour des pirates, telles que Gmail, en analysant l’impact de leur utilisation sur la mémoire partagée. Il s’agit d’une zone de la mémoire vive qui peut être accédée simultanément par les différents processus exécutés dans le système d’exploitation. Par une analyse statistique de la mémoire partagée, ils parviennent ainsi à deviner quels écrans sont affichés par l’utilisateur de l’application.

Du phishing dynamique

La stratégie consiste donc à obtenir de la victime qu’elle installe une application malicieuse très discrète, qui ne demande aucun droit particulier (si ce n’est l’accès au réseau), et qui exécute l’un des processus ayant accès à la mémoire partagée. En fond de tâche, cette application va alors détecter l’exécution d’applications connues, et analyser leur comportement pour deviner ce que fait l’utilisateur. Il est notamment possible de détecter les écrans de demandes de saisie d’identifiants et mots de passe.

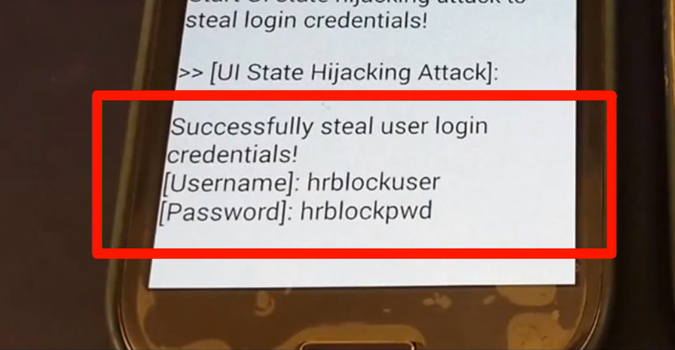

C’est alors au moment où cette détection est faite qu’intervient une injection de code dans la mémoire partagée, pour afficher non pas l’écran de saisie des logins telle que prévue par l’application, mais un écran strictement identique, introduit subrepticement par l’application malicieuse, qui récupère les données saisies. Pour éviter d’éveiller les soupçons, un message d’erreur est affiché au moment de la validation, ce qui permet d’afficher le vrai écran de login, comme si de rien n’était. Ne reste plus qu’à envoyer les informations dérobées vers un serveur distant, sous contrôle du pirate.

La méthode, détaillée dans plusieurs vidéos, est illustrée ci-dessous par une attaque sur H&R Block, une application d’impôts pour les Américains et les Canadiens. Selon les chercheurs qui ont reproduit le schéma sur sept applications très populaires aux Etats-Unis, l’attaque est réussie avec un taux de 92 % sur Gmail, de 83 % sur Hotels.com, et de 48 % sur Amazon :

https://youtube.com/watch?v=Bbw9AqUVRbc%3Frel%3D0

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !