L’envahissement spectaculaire du Capitole aux États-Unis le 6 janvier 2020 a soulevé et soulève encore beaucoup de questions outre-Atlantique

Des questions générales et politiques, d’abord : comment se fait-il que le siège du Congrès était-il si mal sécurisé alors que le ralliement des partisans pro-Trump était prévu depuis des jours ? Y a-t-il eu un échec du renseignement intérieur pour anticiper les intentions des manifestants les plus déterminés ? Quelle sera la responsabilité de Donald Trump dans tout cela, ainsi que celle de son entourage ?

Des questions plus spécifiques ensuite, qui ont trait cette fois à l’informatique. Elles sont surtout de deux ordres : que risquent les contestataires qui ont pénétré dans l’enceinte du bâtiment, si jamais il est démontré qu’ils ont eu accès au contenu des ordinateurs encore allumés des parlementaires et de leurs équipes ? Et va-t-il falloir aussi falloir renouveler toute l’informatique du Congrès ?

Vers des poursuites judiciaires pour accès frauduleux ?

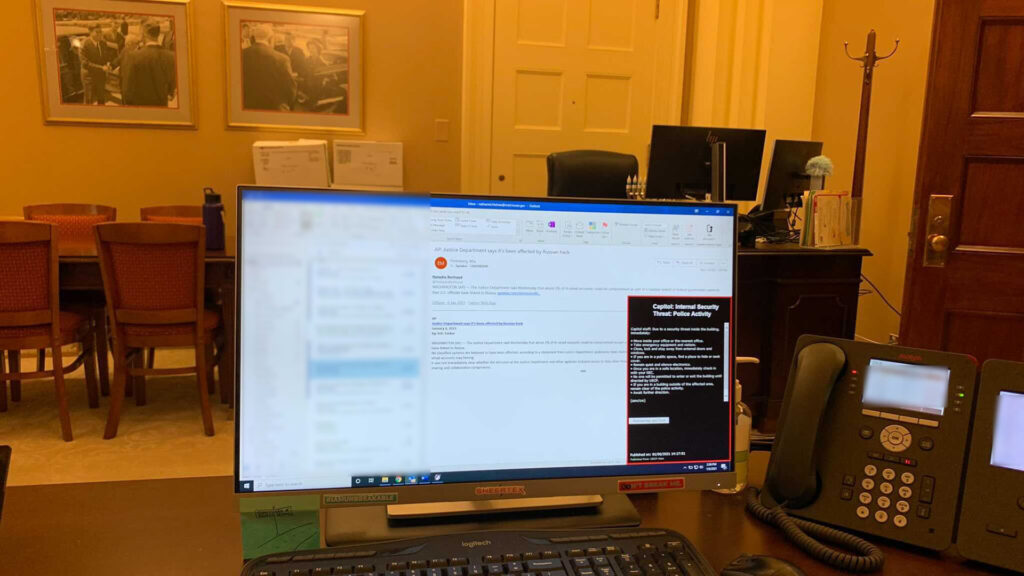

À l’origine de cette première interrogation figure une photographie prise par un reporter, Elijah Schaffer, qui a déclaré se trouver dans le bureau de Nancy Pelosi au moment où le bâtiment était envahi par des protestataires. Cette photographie avait été diffusée dans un tweet, supprimé depuis par l’intéressé. On y voyait notamment un écran de PC allumé avec un message d’alerte en bas à droite.

« Pour mettre en perspective la rapidité avec laquelle le personnel a été évacué, des courriels sont toujours à l’écran ainsi qu’une alerte fédérale alertant les membres de la révolution actuelle », écrivait Elijah Schaffer dans son message. Il n’était toutefois pas précisé par ce reporter, qualifié de pro-Trump par Ars Technica, si le PC à l’écran était bien celui de Nancy Pelosi ou bien celui d’un assistant.

La photographie, recadrée, prise par Elijah Schaffer. Certaines portions de l’image sont floutées. // Source : Elijah Schaffer

Aux États-Unis, Nancy Pelosi est un personnage central dans l’organisation de l’État. Membre du Parti démocrate, elle est surtout présidente de la Chambre des représentants des États-Unis — l’équivalent du président de l’Assemblée nationale en France. De ce fait, elle à la deuxième place de l’ordre de succession présidentielle des États-Unis, juste derrière Mike Pence, l’actuel vice-président.

Rien ne dit que Elijah Schaffer a effectivement trifouillé dans cet ordinateur. Peut-être a-t-il juste constaté ce qu’il y avait à l’écran au moment où il a jeté un coup d’oeil sur l’ordinateur, pris une photo et c’est tout. À l’image, les informations ne paraissent pas d’une sensibilité extrême : on y voit un mail reproduisant une dépêche de l’Associated Press. On peut aussi distinguer des objets d’autres mails et le nom de quelques dossiers.

Cependant, s’il s’avère qu’il a effectivement fouillé dans ce PC et qu’il s’agit en outre du PC de Nancy Pelosi, des poursuites pénales pourraient vraisemblablement être engagées — à son encontre, mais aussi contre toutes les autres personnes qui ont envahi le Capitole et ont pu prendre leurs aides dans les bureaux des parlementaires, parfois en les saccageant.

Il s’est ainsi très vite posé la question de l’utilisation d’une loi américaine de 1986, nommée Computer Fraud and Abuse Act. Ce texte législatif, qui concerne la sécurité des systèmes d’information, contient en effet des dispositions réprimant les accès frauduleux à un poste informatique, c’est-à-dire sans autorisation préalable. Ce qui pourrait bien s’appliquer aux évènements du 6 janvier.

En particulier, une disposition de la loi revient dans les discussions car elle traite de l’accès en connaissance de cause à un ordinateur sans autorisation ou au-delà de ce qui est permis, de l’obtention d’informations sur la sécurité nationale (Nancy Pelosi a été autrefois membre d’une commission sur les agences de renseignement américaines), de la communication, la remise, la transmission (ou la tentative) volontaire ou la conservation volontaire de l’information, et de la possibilité que cela nuise aux États-Unis ou profite à un pays étranger.

« Quiconque accède intentionnellement à un ordinateur sans autorisation ou dépasse l’accès autorisé, et obtient ainsi des informations à partir de tout ordinateur protégé », est ainsi passible de poursuite, lit-on par exemple sur cette disposition. Et il ne s’agit-là que d’un des cas de figure que prévoit ce passage. Un ordinateur protégé désigne tout poste informatique lié au gouvernement des États-Unis, dont fait partie le Congrès.

Faut-il changer tout le matériel informatique ?

La seconde interrogation concerne la fiabilité du matériel informatique présent au Capitole : celui-ci peut-il encore être digne de confiance alors que des protestataires ont envahi le bâtiment et ont peut-être pu avoir le temps de traficoter des postes informatiques ? Pour le journaliste Gillis Jones, il n’y a pas de doute à avoir : il faut absolument remplacer tout le matériel du Congrès, car on ne sait pas ce qui a pu se passer.

L’invasion du Capitole va d’ailleurs être l’occasion d’une réflexion sur la façon dont les PC sont sécurisés. La photo prise par Elijah Schaffer a montré que les postes peuvent recevoir une alerte de sécurité pour dire au personnel et aux élus qu’une intrusion était en cours dans le périmètre et d’un risque pour leur intégrité physique. Pourquoi n’y a-t-il pas eu aussi un verrouillage ou une coupure automatique ?

Bien sûr, on peut objecter qu’il n’est pas sûr que les protestataires, à supposer que c’était leurs intentions, aient eu le temps de saboter les postes informatiques. Le Congrès n’était pas totalement vide — il y avait du personnel et des agents de sécurité, bien que débordés. En outre, la présence de caméras de vidéosurveillance est aussi à envisager, au moins dans les parties communes.

En outre, il n’est pas sûr non plus que les manifestants auraient eu le temps de pirater le matériel informatique du Congrès, puisque le contrôle du bâtiment par les forces de l’ordre est survenu relativement rapidement. On peut également espérer que des mécanismes ont été prévus pour ne pas accepter le branchement de n’importe quelle clé USB — ou alors on se trouve devant un autre grave sujet de sécurité.

Ces questions sont critiques, car ce sont des postes gouvernementaux dont il est question. Des informations confidentielles sont en jeu ici et elles intéressent forcément des nations rivales des États-Unis, ou même toute une frange de la population américaine qui se voit en lutte contre l’existence d’un hypothétique État profond dans l’administration, parce que ce Deep State irait à l’encontre de ses intérêts.

Compte tenu de l’ombre persistante de la Russie sur la campagne et la présidence de Donald Trump, l’hypothèse d’une opération de piratage d’opportunité en vue de futures campagnes d’espionnage, d’intimidation ou de change n’est pas à exclure. Cela, d’autant plus que c’est justement en direction de Moscou que tous les services de renseignement sont en train de regarder dans l’affaire Sunburst.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !