La pratique du bug bounty n’est pas nouvelle : pour faire simple, des sociétés plus ou moins grosses s’en remettent à la communauté des hackers pour tester la sécurité de leurs services. Quand un hacker trouve une faille, il fait un rapport à la société qui va lui donner une récompense plus ou moins importante selon la gravité de la faille détectée et les éventuelles solutions proposées par le hacker pour la corriger. Une sorte de cercle vertueux dans lequel tout le monde est content dans la mesure où les hackers peuvent parfois gagner beaucoup d’argent et les sociétés s’évitent à moindre frais des scandales liés aux fuites de données des utilisateurs… ou pire.

Tout cela, c’est quand les opérations se passent bien car d’après plusieurs témoignages, le programme de bug bounty d’Uber ne respecterait pas les règles du jeu. La société américaine, qui n’a pourtant pas de souci à se faire au niveau du cash qu’elle a en banque, userait de tours de passe-passe pour éviter de payer les hackers qui découvrent des failles de sécurité sur ses services. Cela aurait pu passer inaperçu si Sean Melia, le hacker numéro 1 sur HackerOne, un site qui recense tous les programmes de bug bounty, n’avait pas clamé avoir été victime de la société sur Twitter.

https://twitter.com/seanmeals/status/712781129749757952

https://twitter.com/seanmeals/status/712797359240003584

Un autre hacker confirme sur Reddit une expérience similaire : après avoir signalé une faille, un administrateur du programme a fait des pirouettes pour éviter de le payer pour la découverte d’un bug, en fermant et en rouvrant le rapport plusieurs fois avant de rester silencieux. Un autre utilisateur de Reddit rappelle que cette pratique est courante : une société affirme que le bug a déjà été trouvé, le marque comme dupliqué, le corrige en douce et oublie de payer le hacker. Personne ne peut savoir si c’était effectivement le cas ou si la société a été volontairement malintentionnée.

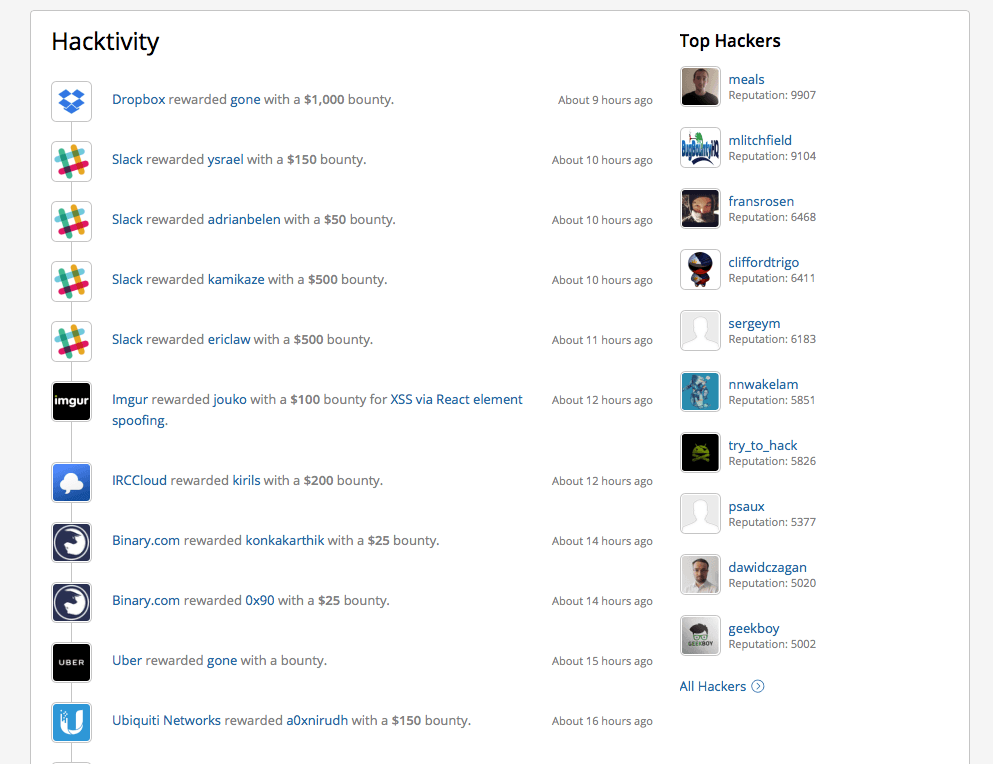

Si l’on fait un tour sur HackerOne, on s’aperçoit pourtant que Uber a payé plusieurs rapports sur des failles dans les dernières 24 heures, ce qui montre que la société n’est pas complètement en-dehors des règles. Sur sa page, on voit qu’elle a récompensé 56 hackers et elle a annoncé hier lancer au premier mai un programme beaucoup plus ambitieux : les hackers auront 90 jours pour tester tous les services de la firme et pourront gagner d’une centaine de dollars par bug jusqu’à 10 000 dollars pour des failles plus conséquentes.

Difficile, dans ces conditions, de démêler le vrai du faux, la bonne intention de la mauvaise. Reste que ce genre d’affaires n’est jamais bonne pour une société qui vit du web : se mettre à dos une partie des gens qui savent comment pénétrer ses défenses numériques n’est pas la meilleure stratégie. Sans parler du marché noir de la faille de sécurité qui n’est jamais loin.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !