Apple a déployé jeudi en urgence iOS 9.3.5, une mise à jour de son système d’exploitation mobile qui vient combler une faille de sécurité qui aurait été exploitée depuis plusieurs années par les clients d’une firme israélienne très discrète, NSO Group. La faille a été découverte après qu’un activiste des droits de l’homme des Émirats Arabes Unis, Ahmed Mansoor, s’est méfié de SMS suspicieux reçus sur son iPhone 6.

L’homme emprisonné en avril 2011 et remis en liberté quelques mois plus tard, avait toutes les raisons d’être méfiant, tant il est la cible régulière des services de renseignement. En mars 2011, il avait déjà découvert une tentative d’espionnage par l’envoi d’un malware déguisé sous la forme d’un exécutable déguisée en PDF. Un an plus tard, en 2012, son ordinateur portable était infecté par un spyware de la firme italienne Hacking Team — qui depuis n’a plus le droit de vendre ses solutions à n’importe qui. À nouveau en 2013 en 2014, il reçut de nombreux liens tentant d’installer des spywares. En 2014, son compte Twitter a été piraté…

Entraîné, Ahmed Mansoor a donc désormais les bons réflexes et ne clique plus sur aucun lien qui lui paraît potentiellement suspect. Mais les tentatives restent nombreuses, et c’est ainsi qu’il a préféré communiquer à l’équipe de chercheurs en sécurité informatique de CitizenLab (à qui l’on doit déjà entre autres la découverte des spywares FinFisher) des photos des SMS reçus les 10 et 11 août dernier, qui comportaient un lien sur lequel cliquer, après un message destiné à l’appâter : « De nouveaux secrets sur la torture des Émiratis dans les prisons d’état ».

Reconnaissant immédiatement dans l’URL le domaine webadv.co qui était déjà apparue dans leurs radars lors d’une précédente enquête sur des outils développés par NSO Group, CitizenLab a décidé d’ouvrir le lien sur son propre iPhone, et de traquer tout ce qui transitait par le réseau, avec l’aide de Lookout.

Enregistrer les appels, espionner par la caméra et le micro…

Les chercheurs ont alors constaté que le lien, qui en apparence ouvrait et refermait aussitôt une page Safari blanche, déclenchait en réalité une attaque en trois phases. Celle-ci exploitait des failles de sécurité jusque là inconnues dans iOS 9.3, détaillées par Lookout :

- Une vulnérabilité permettait de corrompre la mémoire sous WebKit et d’y exécuter un code javascript pour télécharger, via XMLHttpRequest, des binaires 32 bits ou 64 bits selon la version de l’iPhone attaquée ;

- Une autre vulnérabilité dans le noyau permettait de corrompre la mémoire pour désactiver la vérification de la signature des binaires exécutés sous iOS (en clair, c’était un jailbreak) ;

- Une fois ce verrou désactivé, le spyware était téléchargé et installé.

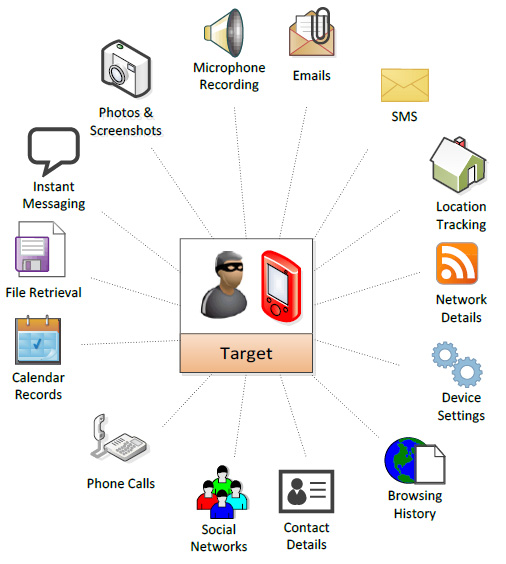

Le spyware téléchargé est celui que NSO Group vendrait sous le nom de « Pegase ». Selon CitizenLab, lorsqu’une victime est infectée, le malware peut « exploiter la caméra et le microphone de son iPhone pour espionner toute activité dans les environs de l’appareil, enregistrer ses appels WhatsApp et Viber, logger les messages envoyés à des messageries mobiles, et traquer ses mouvements ».

Les chercheurs ont trouvé des codes développés grâce au framework Cydia Substrate bien connu des jailbreakers, qui permettaient de modifier à la volée WhatsApp ou Viber pour enregistrer les conversations. Le firmware pouvait aussi collecter des données présentes sur le téléphone tels que les agendas, carnets d’adresse, et même des mots de passe enregistrés, dont les mots de passe de réseaux Wi-Fi.

Toutes ces capacités étaient revendiquées dans une documentation technico-commerciale découverte dans les archives du concurrent Hacking Team, qui s’était fait lui-même pirater en 2015.

La technique utilisée, qui consiste à jailbreaker l’iPhone depuis un simple lien ouvert sur un navigateur, rappelle très fortement la faille achetée 1 million de dollars en novembre 2015 par Zerodium, une société française créée par Chaouki Bekrar, qui avait publiquement offert une telle somme à qui lui fournirait la solution.

Zerodium n’exploite pas lui-même les failles de sécurité, mais sert de place de marché pour les hackers, en jouant les intermédiaires entre ceux qui découvrent les failles, et ceux qui pourraient avoir un intérêt à les acheter. « Les clients de Zerodium sont des entreprises majeures dans les domaines de la défense, de la technologie et de la finance, qui ont besoin de protection avancée contre les zero-day », avait expliqué l’entreprise.

Rien ne permet d’affirmer que la faille exploitée par les Israéliens pour le compte des Émirats Arabes Unis est celle acquise par Zerodium, mais les suspicions sont bien là. CitizenLab titre d’ailleurs son compte-rendu avec l’expression « le dissident à un million de dollars ».

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !