Terminator nous raconte l’histoire d’un soulèvement des machines qui, à grand renfort d’intelligence artificielle, de robots et de flingues, vient ravager l’Humanité. Cela fait un bon film d’action qui reste loin de notre quotidien. En 2016, l’attaque des objets connectés contre l’humanité est aussi ridicule que dangereuse : elle vient plutôt de caméras de surveillance mal sécurisées qui, infectées par un malware, parviennent à faire tomber l’annuaire métaphorique d’un grand nombre de sites à très forte audience, les rendant inaccessibles.

Qu’est-ce qui s’est passé ?

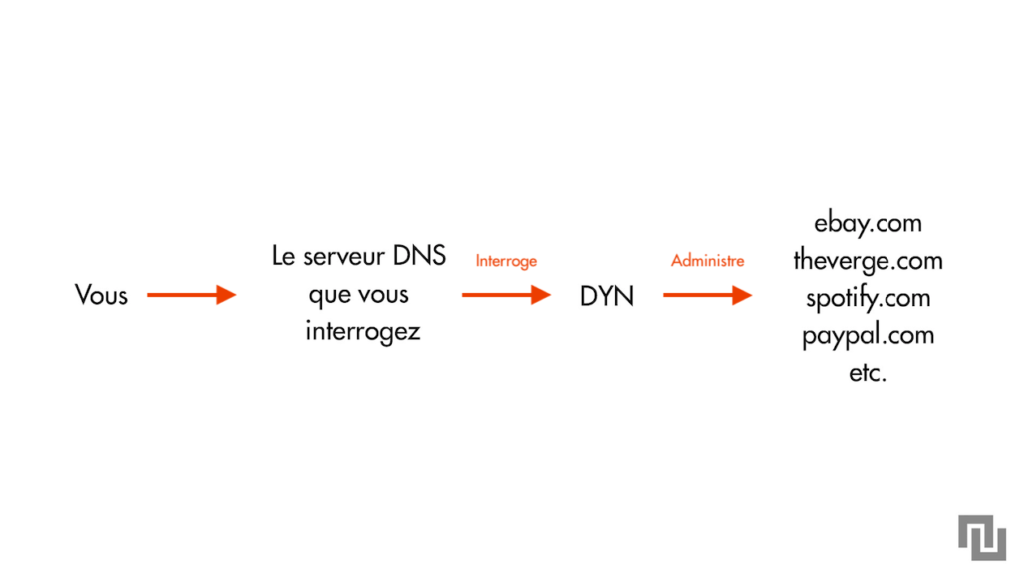

Vendredi soir et jusqu’à tard dans la nuit de samedi pour les Français, des sites et services aussi célèbres que Twitter, le PlayStation Network (PSN), PayPal, eBay ou encore Spotify, Netflix, The Verge ou Polygon n’étaient pas disponibles. Il ne s’agissait pas d’une attaque contre chaque site de manière individuelle, mais contre le DNS nommé Dyn, qui, pour le dire vite, fait correspondre l’adresse IP où est hébergé chacun de ces sites et son nom de domaine (soit www.twitter.com ou www.netflix.com). La cible est donc parfaite : si elle tombe, c’est grosso-modo tous les clients de Dyn qui sont affectés.

On se doutait déjà vendredi que l’attaque avait été menée par des objets connectés infectées par un malware ; on en sait un peu plus aujourd’hui sur la nature de l’attaque. D’après Hangzhou Xiongmai Technology, une firme chinoise qui vend des caméras de surveillance connectées et des DVR (le boîtier pour enregistrer le flux de ces caméras), c’est en grande partie depuis ses produits que l’attaque a été lancée. « C’est un désastre pour l’Internet des Objets », a affirmé l’entreprise, sans admettre sa part de culpabilité dans l’histoire, préférant parler des « pirates qui ont fait un usage illégal de leur matériel ».

Comment s’est déroulée l’attaque ?

Ces pirates, dont on ignore encore l’identité, n’ont pourtant pas eu à être très malins. Le malware Mirai est à l’origine de l’attaque contre Dyn et il se contente d’exploiter des failles de sécurité enfantine présentes dans des millions d’objets connectés — et notamment ceux vendus par Hangzhou Xiongmai Technology. Les caméras de surveillance et DVR sont vendus d’origine avec pour identifiant et mot de passe un couple aussi improbable que admin/pass ou root/root. En tout et pour tout, le malware Mirai n’aurait qu’à tester 60 combinaisons de nom d’utilisateur et de mot de passe pour pirater le système qu’il cherche à infecter. Cela signifie aussi que la plupart des utilisateurs de ces produits ne changent pas les mots de passe par défaut de ce qu’ils achètent.

Dyn est une cible parfaite : il administre moins de 5 % du web, mais ses clients sont des sites majeurs à très forte audience

On se retrouve donc avec des centaines de milliers d’objets connectés vulnérables qui, une fois infectés et transformés en Botnets, vont commencer à envoyer des données vers un serveur cible. Chaque objet ne génère pas une masse importante de données, mais la combinaison de millions d’IP envoyant en même temps des requêtes sur un serveur le mène à saturation. Dyn a affirmé que des « dizaines de millions d’adresses IP associées à Mirai » auraient participé à l’attaque, qui s’est déroulée en 3 temps. Il aura fallu une dizaine d’heure pour que l’entreprise parvienne à mitiger l’attaque.

Peut-on craindre une nouvelle attaque ?

Dès lors, est-ce qu’une telle attaque peut se reproduire ? Sans aucun doute, car si celle contre Dyn semble avoir été méticuleusement préparée et synchronisée, elle est enfantine. Un site comme Insecam vous permet en quelques clics de faire la première étape : accéder au flux vidéo non protégé de dizaines de milliers de caméras, une expérience qui pourrait sans doute lancer l’intrigue d’un épisode de Black Mirror. Peut-on s’en protéger ? Du côté des utilisateurs des objets connectés, la réponse est positive : il suffit de penser à chaque fois à changer les mots de passe d’accès à tout objet connecté qu’on achète. Sans être indestructible, cette protection est efficace.

Des centaines de milliers d’objets connectés vulnérables

Du côté des constructeurs, s’ils savent que leur produit peut être infecté par un malware comme Mirai, ils ont la responsabilité de mettre à jour leur logiciel. Hangzhou Xiongmai Technology a affirmé que les failles de sécurité liées à Mirai avaient été corrigées en septembre 2015.

L’attaque de vendredi montre alors une chose : une portion infime des clients a mis à jour son matériel. Et peut-on leur en vouloir ? Qui penserait que la caméra de surveillance achetée en marque blanche chez un grossiste et installée derrière le comptoir d’une supérette pourrait être l’un des éléments d’une attaque majeure contre l’un des nœuds du web ? Ces mises à jour n’étant pas déployées de force ou avec une notification pour les clients, il peut se passer de longs mois avant que celui qui est au courant que son matériel est dangereux décide de prendre le temps de le mettre à jour.

Le constructeur chinois a donc raison d’affirmer que c’est une catastrophe pour l’Internet des Objets. Cela dit, c’est aujourd’hui plutôt aux constructeurs de prendre les devants pour mieux sécuriser chaque produit vendu, le grand public ne pouvant être tenu responsable de ce dont il est loin de se douter.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !