Une fragilité très grave a été débusquée dans le protocole WPA2, qui est aujourd’hui très largement employé pour sécuriser les échanges en Wi-Fi. Si elle est mise en œuvre à des fins malveillantes, elle peut sérieusement mettre à mal la confidentialité et l’intégrité des communications transitant sur un réseau sans fil, par exemple entre une box et un PC.

On fait le point sur cette faille, baptisée Krack, en 5 questions.

Quelle est la portée de la faille ?

En théorie, n’importe quel dispositif pouvant se connecter en Wi-Fi est vulnérable à la faille Krack. C’est ce qu’explique Mathy Vanhoef, l’expert informatique à l’origine de ces découvertes, qui présentera ses travaux début novembre lors d’une conférence à Dallas : « Nous avons découvert que Windows, Apple, Linux, Android, OpenBSD, MediaTek, Linksys et d’autres sont tous affectés par certaines variantes de cette attaque ».

Donc, si vous vous demandez si vos appareils sont exposés à ce problème, la réponse est limpide : « vraisemblablement ». Et cela, même si vous avez pris soin d’employer les réglages les plus stricts. « L’attaque agit contre les réseaux Wi-Fi personnels et d’entreprise, contre l’ancien WPA et le dernier standard WPA2, et même contre les réseaux qui n’utilisent que AES », est-il précisé.

Cela a son importance, car, comme le souligne l’agence nationale de la sécurité des systèmes d’information, l’algorithme AES est pourtant un standard international réputé d’un point de vue cryptographique. Bref, l’attaque fonctionne contre toute suite de chiffrement utilisée, que ce soit WPA-TKIP, AES-CCMP (utilise les clés de chiffrement AES 128 bits) ou AES-GCMP (256 bits).

Quel est son effet sur l’internaute ?

« Concrètement, les assaillants peuvent utiliser cette nouvelle technique d’attaque pour lire en clair des informations qui étaient auparavant censées être chiffrées en toute sécurité. Cela peut être employé pour voler des informations sensibles telles que les numéros de carte de crédit, les mots de passe, les messages chat, les e-mails, les photos, etc », est-il mis en garde.

L’auteur note par ailleurs qu’il est même possible d’injecter des données dans une liaison Wi-Fi fragilisée par l’attaque ou bien d’en manipuler. « Un attaquant peut être capable d’injecter des rançongiciels ou d’autres logiciels malveillants dans les sites web », est-il donné en exemple. Les données de connexion (généralement l’adresse e-mail et le mot de passe) peuvent aussi être récupérés.

« En général, toute donnée ou information transmise par la victime peut être déchiffrée. En outre, selon l’appareil utilisé et la configuration du réseau, il est également possible de déchiffrer les données envoyées à la victime », fait savoir le site. Et les sécurités additionnelles (HTTPS) sur les sites ou les applications ne suffisent pas toujours, celles-ci pouvant être contournées dans certaines situations.

Quelle est sa particularité ?

Les efforts pour mettre en défaut WPA2 ne datent bien sûr pas d’hier. Des attaques comme « Hole196 » et « Predictable Group Temporal Key » ont cherché à montrer les limites du protocole WPA2, aujourd’hui le plus abouti pour protéger une connexion sans fil. Mais « il s’agit de la première attaque contre le protocole WPA2 qui ne repose pas sur la devinette du mot de passe », écrit le chercheur.

En effet, « les autres attaques contre les réseaux utilisant WPA2 sont dirigées contre des technologies environnantes telles que Wi-Fi Protected Setup (WPS) ou contre des normes plus anciennes telles que WPA-TKIP », ajoute-t-il, alors que son approche consiste à viser la procédure dite du « 4-way handshake » ou contre les suites de chiffrement définies dans le protocole WPA2.

Il convient toutefois de souligner que l’attaque ne permet pas de découvrir le mot de passe du réseau Wi-Fi ni de connaître tout ou partie de la nouvelle clé de chiffrement qui est négociée pendant le « 4-way handshake ». C’est d’ailleurs pour cela que le changement de mot de passe du réseau Wi-Fi ne sert pas à empêcher l’attaque ou à la réduire, puisqu’elle agit à un autre endroit.

Comment s’en prémunir ?

Le changement de mot de passe du réseau Wi-Fi ne servant à rien (voir ci-dessus), il faut envisager d’autres parades. La plus évidente et la plus simple à mettre en œuvre, mais qui est aussi la plus contraignante, est la désactivation pure et simple du réseau Wi-Fi, soit pour s’isoler en attendant la résolution du problème soit pour opter pour une alternative de connexion, via un câble Ethernet par exemple.

Mathy Vanhoef invite aussi chacun à se tourner en direction du fabricant du dispositif doté d’une connectivité Wi-Fi pour avoir des recommandations sur les consignes à suivre et ainsi protéger son réseau de tout intrus qui voudrait exploiter cette vulnérabilité. Il convient donc de guetter les mises à jour de son matériel réseau et de les appliquer dès qu’elles sont disponibles.

Et s’il n’y a pas de mise à jour de sécurité, les usagers peuvent « essayer d’atténuer les attaques […] en désactivant la fonctionnalité client (qui est par exemple utilisée en mode répéteur) et en coupant 802.11r (itinérance rapide) » pour le routeur ou la box, conseille le chercheur. Et surtout, ne basculez pas sur le protocole WEP en vous disant que vous réactiverez WPA2 plus tard : ce serait encore plus dangereux.

Par chance, il n’est pas utile de développer le WPA3 pour solutionner le problème.

Est-elle utilisée ?

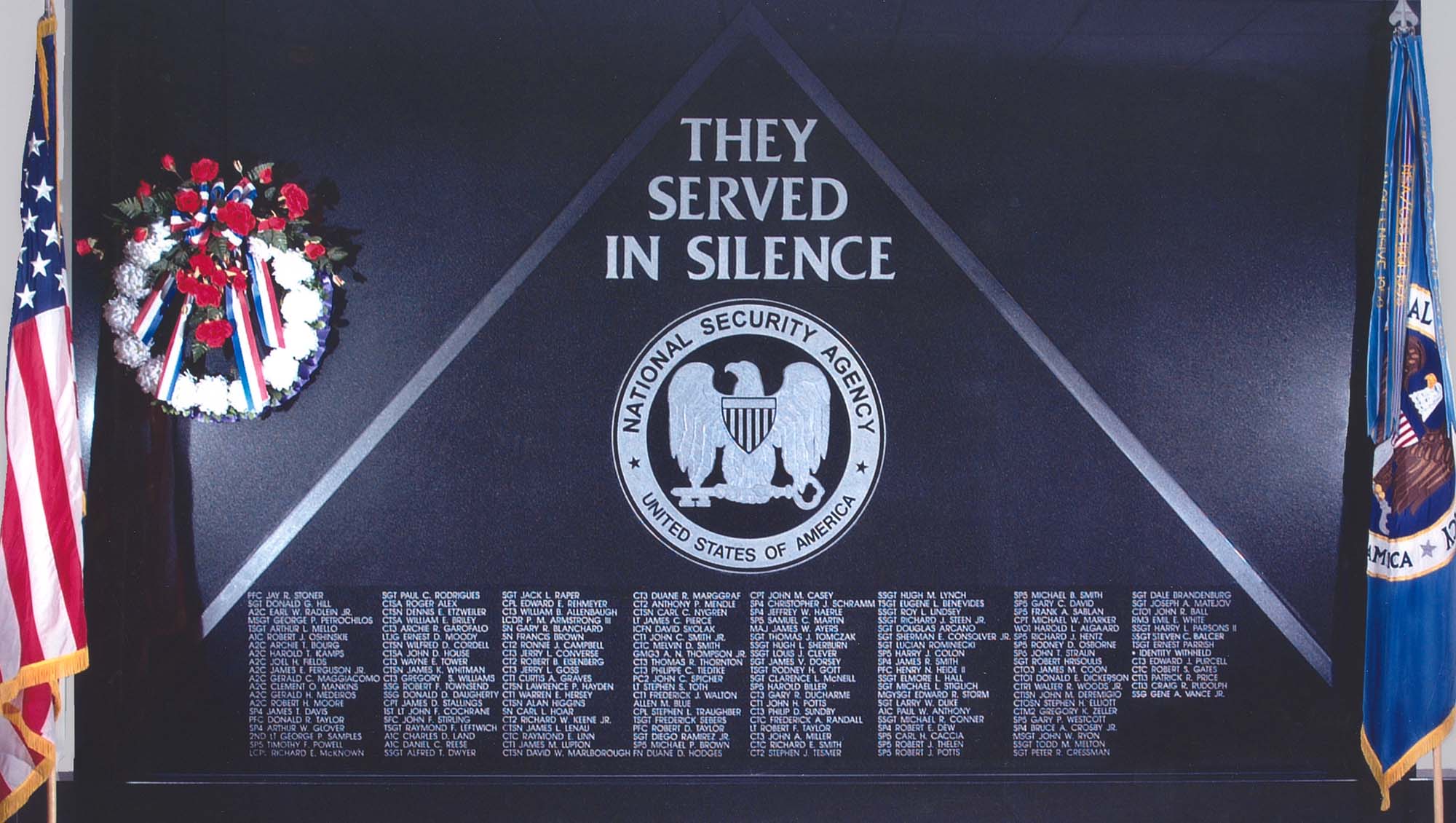

Il est impossible pour Mathy Vanhoef de déterminer si la faille Krack est actuellement utilisée par des tiers pour pirater des réseaux Wi-Fi. Les puissantes agences de renseignement d’origine électronique que sont la NSA ou le GCHQ connaissent-elles son existence ? L’utilisent-elles en secret ? Ce ne serait ni une surprise ni une nouveauté : la NSA ne dit jamais tout ce qu’elle sait.

À ceux et celles qui pourraient rétorquer que l’attaque semble, sur le papier, difficile à mettre en œuvre, le découvreur prévient : c’est une illusion. Il dit « avoir fait un travail de suivi rendant les attaques (par exemple contre macOS et OpenBSD) beaucoup plus générales et plus faciles à exécuter », même s’il admet que « certains des scénarios d’attaque présentés dans le papier sont peu pratiques ».

« Les réinstallations clés peuvent en fait se produire spontanément sans qu’un adversaire ne soit présent », met-il ainsi en garde. « Ne vous laissez pas berner par cette illusion en croyant que les attaques de réinstallation de clés ne peuvent pas être utilisées de manière abusive », ajoute-t-il. Et d’imaginer que l’apparente difficulté de la technique constitue une barrière suffisamment haute pour qu’un attaquant échoue à l’enjamber.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !