Les records sont faits pour être battus, dit-on. Cela étant, il y a certains exploits que l’on n’est pas spécialement pressés de voir être surpassés. C’est typiquement le cas des attaques informatiques : début mars, on évoquait une attaque par déni de service distribuée (DDOS) d’une ampleur exceptionnelle visant GitHub, un site servant à l’hébergement et la gestion de développement de logiciels.

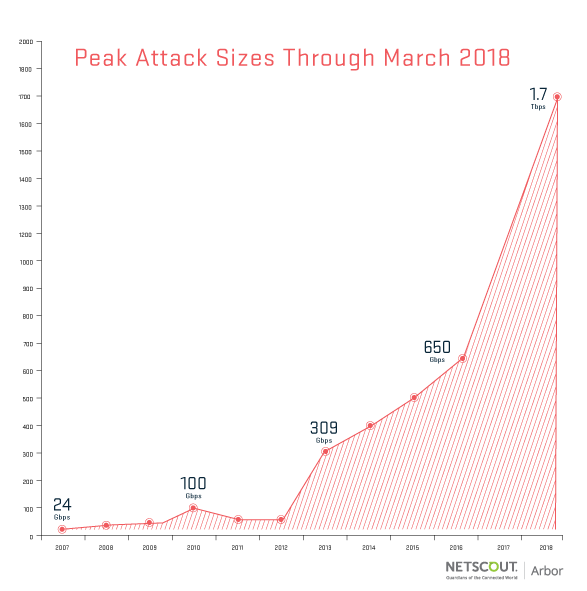

Selon Akamai, une société qui loue des serveurs de cache pour dupliquer le contenu d’un site et ainsi permettre la répartition des requêtes venant des internautes, ce qui est très pratique quand le trafic est massif, l’attaque a atteint une pointe de trafic de 1,3 térabit par seconde, ce qui lui a fait dire qu’il s’agissait peut-être de « la plus importante attaque de la DDOS divulguée publiquement ».

On sait désormais qu’il y a eu pire : l’entreprise Arbor Networks, qui commercialise des solutions pour se protéger de certaines attaques informatiques, a annoncé lundi 5 mars que l’un de ses clients a été visé par une attaque DDOS dont le pic de trafic a atteint 1,7 térabit par seconde. Et selon Carlos Morales, l’un des cadres d’Arbor Networks, le même procédé que contre GitHub a été employé.

Il s’agit ici d’utiliser la technologie memcached, qui permet de placer des données en cache et de réduire la charge induite par les services sollicitant fortement la mémoire, afin d’amplifier et de réfléchir du trafic. Dans l’exemple donné par Akamai pour illuster le pouvoir multiplicateur de l’attaque, il est expliqué qu’une requête d’à peine 203 octets peut engendrer une réponse de 100 mégaoctets.

« L’ère des attaques à coups de térabits est à nos portes »

D’autres attaques par amplification et réflexion, comme Connection-less Lightweight Directory Access (CLDAP ), qui peuvent faire déjà d’importants dégâts et mettre à genou un site web, n’offrent pas un tel pouvoir multiplicateur. Dans le cas de CLDAP, il accroît le volume du trafic de 46 à 55 fois, voire 70. Dans le cas d’une attaque via memcached, la hausse grimpe à 50 000.

« Bien que la profession s’active pour fermer l’accès aux nombreux serveurs memcached ouverts, le nombre incalculable de serveurs memcached en mode ouvert rendra cette vulnérabilité durable et les attaquants l’exploiteront. Il est crucial que les entreprises prennent les mesures nécessaires pour se protéger, y compris par la mise en œuvre des meilleures pratiques actuelles », écrit Arbor Networks.

Et de prévenir : « l’ère des attaques à coups de térabits est à nos portes ».

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !