Si vous lisez ces lignes, il est fort probable que vos identifiants numériques ont été compromis au moins une fois. Pas plus tard qu’en janvier 2019, le gestionnaire du site Have I Been Pwned découvrait l’existence de Collection #1, un fichier agglomérant pas moins de 700 millions d’adresses email compromises dans des fuites précédentes. Comment des mots de passe se retrouvent-ils ainsi dans la nature ? C’est ce que nous allons vous expliquer dans cet article.

Un peu d’ingénierie sociale

« La plus grande faille d’un système informatique se trouve entre le clavier et la chaise de bureau », dit l’adage. Parmi les techniques les plus simples et les plus efficaces de vol de mots de passe, on retrouve ainsi celles qui impliquent de tromper ou manipuler l’utilisateur. Le célèbre hameçonnage (ou phishing) consiste à créer un faux site Internet prenant l’apparence d’un service légitime, et à inciter l’utilisateur à s’y connecter. Son mot de passe en clair peut alors être volé en toute tranquillité.

« La plus grande faille d’un système informatique se trouve entre le clavier et la chaise de bureau »

D’autres procédés touchant à l’ingénierie sociale permettent, dans le cas de services peu regardants sur leur sécurité, de parvenir au mot de passe de manière encore plus simple. Certaines plateformes posent des questions de sécurité à l’utilisateur comme « Quel était le nom de votre premier animal de compagnie ? » ou « Dans quelle ville avez-vous décroché votre premier emploi ? » lors de la procédure de recouvrement de compte (account recovery). Les réponses à ces questions peuvent souvent être dénichées sur les comptes Facebook ou Twitter, et les utilisateurs y ayant répondu sincèrement peuvent se trouver exposés.

Ces procédés peuvent paraître tellement évidents qu’on tend naïvement à en oublier l’existence. C’est l’occasion de rappeler qu’il faut toujours se méfier des emails et SMS ayant trait à nos comptes renfermant des données sensibles, et bien vérifier que l’URL du site est authentique (certifié par un petit cadenas dans son navigateur).

La force brute, ou le nerf de la guerre

Peut-être êtes-vous déjà parti.e en vacances avec une valise fermée par un combiné. Cette serrure ne se déverrouille que lorsqu’on y entre un certain code à l’aide de petites molettes. Pour un voleur qui mettrait la main sur vos bagages, la seule manière de les ouvrir (sans outils spéciaux) serait d’essayer, une à une, toutes les combinaisons possibles. Si la serrure possède trois molettes portant des chiffres allant de 0 à 9, cela fait 1 000 codes possibles ; et à raison d’un code par seconde, le voleur ouvrirait votre valise en maximum un bon quart d’heure.

Cette méthode pour trouver un code, c’est ce qu’on appelle l’attaque par force brute ou bruteforce. Un hackeur peut demander à un ordinateur de prendre un compte et potentiellement tester des milliers de mots de passe par seconde. Les mots de passe courts et dépourvus de caractères spéciaux sont ainsi particulièrement vulnérables. Mais dès que le mot de passe se rallonge, la difficulté pour l’ordinateur à le casser augmente de façon exponentielle.

Pourquoi la longueur est-elle aussi importante ? C’est un problème mathématique qui remonte à l’Inde classique, et qui a été formalisé en l’an 1 256 par le savant arabe Ibn Khallikan. Ce dernier le décrit sous la forme d’une célèbre légende selon laquelle l’inventeur du jeu d’échecs, après avoir appris les règles du jeu à un roi, lui aurait demandé de lui donner une certaine quantité de grains de blé (ou de riz) : un grain sur la première case de l’échiquier, deux sur la deuxième, quatre sur la troisième, et ainsi de suite en doublant à chaque fois la quantité jusqu’à la soixante-quatrième case. Le roi trouve cette quantité risible, jusqu’à ce que ses mathématiciens lui expliquent que cela équivaudrait à 18 milliards de milliards de grains. Remplacez les grains de blé ou de riz par des tentatives de trouver un mot de passe et vous comprenez la difficulté que peuvent avoir les hackers à le casser.

Si la longueur et la complexité du mot de passe restent un gage de solidité, des techniques informatiques existent pour rendre la force brute plus efficace. Dans la variante de l’attaque par dictionnaire, l’ordinateur essaye en premier une série de mots courants, par exemple des mots du dictionnaire, ainsi que certains des mots de passe les plus fréquemment usités (le youtubeur Micode l’a d’ailleurs très bien illustré dans l’une de ses vidéos). D’autres procédés, comme la table arc-en-ciel, reposent sur des raisonnements mathématiques plus complexes.

La technique de la force brute inversée consiste à prendre un mot de passe répandu et à l’essayer au hasard jusqu’à ce que cela marche

Nombreux sont les utilisateurs à recourir aux mêmes mots de passe extrêmement simples, tels que « 12345 » ou « azerty ». Cela a inspiré certains hackeurs à mettre au point la technique de la force brute inversée. Elle consiste à prendre un mot de passe répandu et à l’essayer au hasard sur des utilisateurs, jusqu’à ce que cela marche. Pour prendre une analogie avec des portes verrouillées, c’est comme si beaucoup de gens fermaient leurs maisons par des serrures ouvrables avec les mêmes clés. Il suffit alors de prendre une clé courante et de la tester sur diverses portes, pour voir lesquelles s’ouvrent.

L’homme du milieu

Pourquoi s’acharner à dépenser de la puissance de calcul pour casser un mot de passe, quand on peut tout simplement l’intercepter au vol ? C’est ce qu’on appelle les attaques par l’homme du milieu (man-in-the-middle, abrégé en MITM). C’est une famille d’attaques très utilisées pour espionner les communications d’un utilisateur à son insu. Le hackeur peut par exemple compromettre un point Wifi public (qui n’est pas protégé par un mot de passe ou qui ne chiffre pas ses communications) de façon à observer tout le trafic Internet qui passe par celui-ci — y compris les mots de passe saisis sur des sites Web.

On peut également envoyer un petit virus-espion à l’intérieur de la machine de l’utilisateur. Ce cheval de Troie peut par exemple enregistrer tout ce qui est tapé au niveau du clavier : on parle alors d’un keylogger. Mais à moins de vous égarer à la DEFCON, la convention annuelle de hackeurs à Las Vegas où les festivaliers se font un plaisir à se pirater mutuellement, ce genre d’attaques ne se produit pas tous les jours. Il reste tout de même conseillé de ne pas se connecter à n’importe lequel de ses comptes sur un réseau Wifi ou un ordinateur public.

Piratage des services

Vous aurez beau prendre toutes les précautions possibles, le plus grand risque qu’on vous vole vos identifiants se trouve au-delà de votre volonté. Car du point de vue d’un hackeur, plutôt que de s’attaquer individuellement à quelques utilisateurs négligents, pourquoi ne pas plutôt pirater le site Web entier et dérober tous les mots de passe qui s’y trouvent ? Cela arrive très régulièrement, y compris pour les plateformes les plus renommées. Le fameux piratage de Yahoo d’août 2013 a compromis l’intégralité des 3 milliards de comptes du service.

Petite consolation : le butin des voleurs se limite généralement aux versions hachées des mots de passe. Le hachage est une technique cryptographique très pratique qui prend un bout de texte, le passe à la moulinette, et le transforme facilement en quelque chose qui ne lui ressemble plus du tout. Par exemple, si l’on hache le mot « Dashlane » avec l’algorithme SHA-256 (un des plus sécurisés à l’heure actuelle), on obtient comme résultat « c2972152c26ea1259575a3a00f7324749abf77e8a248351532b33969cf4eb49e ». À l’inverse, il est normalement très difficile de reconstituer le mot de passe d’origine à partir de sa version hachée.

Toute plateforme en ligne ayant de bonnes pratiques de sécurité ne stocke pas les mots de passe de ses utilisateurs « en clair », mais uniquement les versions hachées. Lorsqu’un internaute se connecte et qu’il entre son mot de passe, celui-ci est haché avant d’être comparé à celui listé dans la base de données du site. Il peut ainsi être identifié sans difficulté ; mais si des hackeurs s’introduisaient dans la base de données, ils ne pourraient a priori récupérer que du contenu illisible.

En réalité, il existe pourtant des moyens pour déchiffrer tout cela. C’est ce que font certains utilitaires, comme le logiciel libre Hashcat dédié au cassage de mots de passe — un « serrurier », en quelque sorte. Les procédés employés par le logiciel incluent des variantes plus sophistiquées de la méthode de force brute expliquée plus haut. Vaincre un hachage moderne nécessite cependant d’immenses capacités de calcul et des ordinateurs conçus spécifiquement à cette fin.

Le cassage de mots de passe est un hobby pour certains férus de hardware

Le piratage de mots de passe est un hobby pour certains férus de hardware. De nombreux sites et blogs expliquent comment installer chez soi des machines exploitant plusieurs cartes graphiques pour parvenir à la puissance de calcul nécessaire. Cela nécessite tout de même d’avoir un portefeuille bien rempli (comptez parfois plus de 10 000 euros pour un tel calculateur), mais reste légal tant que ces outils ne sont pas utilisés pour pirater les comptes de véritables personnes.

Enfin, le pire scénario survient quand la plateforme a commis la lourde négligence (ou le simple bug) de stocker les mots de passe en clair. Cela n’arrive malheureusement pas qu’aux sites Web les plus douteux ou négligents. En mai 2018, Twitter intimait à ses 330 millions d’utilisateurs de changer de mots de passe après qu’ils se soient trouvés exposés en interne. En mars dernier, c’était au tour de Facebook d’admettre avoir stocké des centaines de millions de mots de passe de manière parfaitement lisible. Si aucune brèche de sécurité n’était avérée dans les deux cas, il y avait véritablement de quoi s’inquiéter.

Que faire pour se protéger ?

Le conseil le plus évident est d’avoir un mot de passe long et donc difficile à pirater. Plutôt qu’un « mot », on privilégierait une « phrase de passe », c’est-à-dire une suite de mots collés les uns aux autres, en rajoutant si possible des caractères spéciaux et des chiffres. Il faut essayer d’avoir un mot de passe différent pour chaque compte, et bien entendu le changer immédiatement après l’annonce d’un piratage de la plateforme.

Tout cela est pourtant plus simple à dire qu’à faire. Chacun d’entre nous possède aisément jusqu’à une centaine de comptes sur Internet, rendant vite irréaliste l’idée d’avoir un mot de passe complètement différent pour chacun. C’est pour cela que la solution privilégiée en matière de sécurité informatique est le gestionnaire de mots de passe. Ce type de logiciel est une sorte de coffre-fort renfermant tous ses mots de passe. L’utilisateur n’a plus à se souvenir que d’une seule et unique clé, celle qui permet d’ouvrir le coffre.

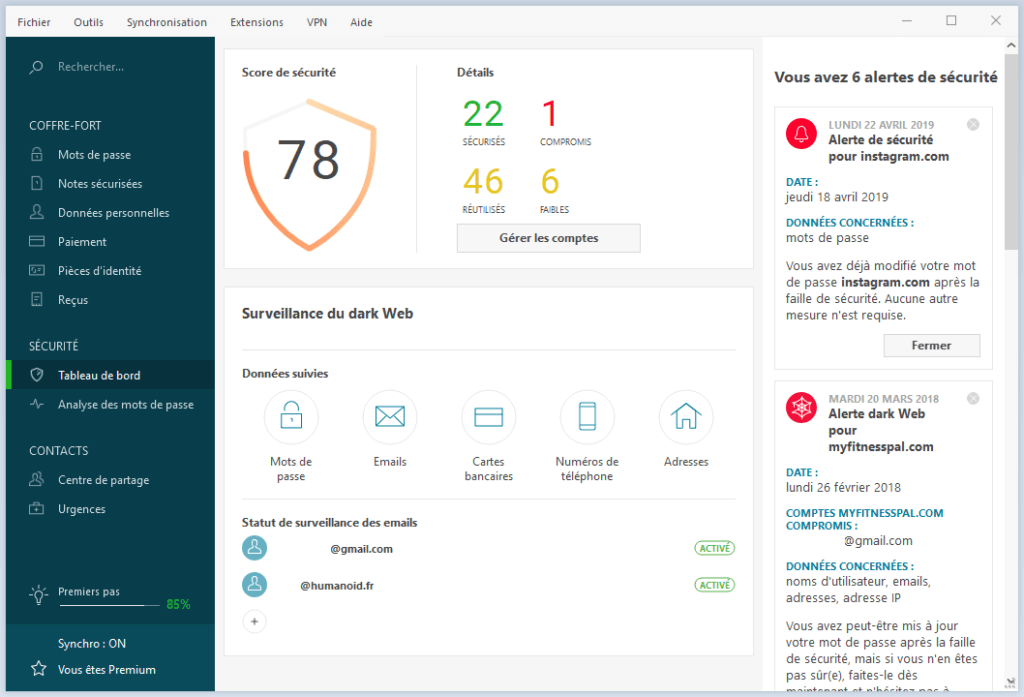

Le tableau de bord de Dashlane, ici sur un client Windows, permet de gérer ses mots de passe et de voir ses notifications d’alertes.

Sur le podium des gestionnaires de mots de passe les plus réputés, on trouve Dashlane. L’application — disponible aussi bien sur PC et Mac que sur iOS ou Android — contient tous les outils nécessaires pour protéger efficacement ses mots de passe. L’application permet non seulement de synchroniser ses mots de passe — que l’on peut complexifier à l’aide d’un générateur de mots de passe, mais aussi de les analyser afin d’identifier les mots de passe trop faibles ou d’être alertés lorsque certains de ses comptes sont victimes d’une faille.

La version gratuite de Dashlane permet de gérer jusqu’à 50 mots de passe sur un seul appareil. Dans sa version Premium, l’utilisateur peut couvrir tous ses appareils numériques avec un nombre illimité de mots de passe, et peut de plus profiter d’un VPN pour surfer sur le net en toute confidentialité.

Notez pour finir que le lien ci-dessus permet de bénéficier de 10 % de réduction sur l’abonnement d’un an à Dashlane (soit 35,96 euros au lieu de 39,99 euros) mais aussi d’essayer gratuitement la version Premium pendant un mois.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Certains liens de cet article sont affiliés. On vous explique tout ici.