La cyberviolence conjugale ne s’arrête plus à la lecture des SMS ou emails du ou de la conjointe. Certaines personnes utilisent désormais des nouvelles technologies inattendues pour surveiller la victime ou exercer sur elle un contrôle. En quelques clics, les conjoints oppressants sont capables de suivre les déplacements de la victime, recevoir ses messages sur leur téléphone ou même vérifier quelle pourrait être la vie sexuelle de leur partenaire grâce à une application de règles.

Nous avons parlé à plusieurs femmes et hommes victimes de cyberviolences au cours de ces derniers mois. Elles sont de plus en plus nombreuses à prendre la parole et décrier ce qui est encore peu caractérisé dans le droit français.

9 victimes de violences conjugales sur 10 concernées

La cyberviolence est très courante dans les situations de violences conjugales. Dans un rapport publié en 2018, le centre Hubertine Auclert estimait que 9 victimes sur 10 subissaient cette forme particulière de violences. Le smartphone est l’outil le plus utilisé, suivi des réseaux sociaux puis des emails et du GPS. Surtout, le rapport nous apprend que 56 % des victimes n’en ont jamais parlé par honte, peur de ne pas être crues ou parce qu’elles ne pouvaient pas tout prouver.

Il n’est pas toujours simple d’identifier les violences. Céline* en a subi à deux reprises. La première fois, elle avait 19 ans. Elle est alors dans le sud de la France avec son petit ami, pour des vacances. Sa meilleure amie passe non loin de là et lui propose de prendre un verre. Problème : cette amie est avec l’ex petit-ami de Céline. Ils s’entendent bien, il n’y a plus aucune ambiguïté… mais parce que son copain de l’époque est « ultra-jaloux » au point qu’elle ressente le besoin de se protéger, la jeune femme préfère mentir sur sa présence.

Au retour de la soirée passée à trois, elle déchante. « J’ai attendu mon copain sous une pluie torrentielle, ce n’est qu’après coup que j’ai compris qu’il avait fait exprès [de ne pas venir me chercher] pour me punir. Il m’a ramenée en voiture et m’a fait la gueule pendant 2 jours », se souvient Céline. En lui « tirant les vers du nez », elle finit par comprendre qu’il l’avait regardée taper son code sur son iPhone. Il avait retenu les chiffres et s’en était servi pour regarder ses SMS sans son consentement. Il avait ainsi compris qu’elle lui avait menti au sujet de sa sortie avec sa meilleure amie. « Il m’a pourri pendant des semaines à cause de ça ensuite », raconte la victime.

Les smartphones, outils d’une manipulation

Huit années plus tard, Céline sort avec un autre garçon. Cette fois, la jalousie et le contrôle s’exercent de manière plus insidieuse. Les propos sont répétés mais elle ne les interprète pas immédiatement comme étant inquiétants. « Il n’arrêtait pas de me demander si je l’aimais, mais vraiment tous les jours, par SMS, par appels, ça aurait dû me mettre la puce à l’oreille, dit-elle. Et puis il me demandait constamment s’il n’y avait pas quelqu’un d’autre ».

« Je sais que tu n’es pas allée au travail »

Parce qu’il habite loin de chez elle et que c’était pratique, elle lui avait donné un double de ses clés. Il s’en est rapidement servi pour exercer une forme de contrôle : plusieurs fois, en rentrant chez elle, Céline l’a retrouvé dans son appartement. « Il voulait savoir si je ramenais quelqu’un, dit-elle. Il y a eu une autre fois où j’étais en arrêt maladie à cause de ma dépression sévère chronique. Je ne voulais pas l’inquiéter alors je ne le disais pas toujours et il débarquait en disant ‘je sais que tu n’es pas allée au travail.’ »

Les doutes assaillent Céline qui se rend de plus en plus compte que quelque chose cloche dans sa relation. Jusqu’au jour où elle découvre sur son iPhone 5 un curieux paramétrage. Son petit ami avait réussi à activer un partage de géolocalisation : il savait où elle se trouvait, tout le temps. « Il m’a dit qu’il avait regardé mes mails, mes SMS, mais comme il ne trouvait rien de suspect il avait actionné ma géolocalisation », témoigne Céline qui a rompu après cette découverte.

En y réfléchissant aujourd’hui, tout lui semble limpide. Elle sait que ces deux hommes étaient toxiques. « Mais tout ça je ne le voyais pas, c’était juste des signes. C’est à la fin que ça s’assemble comme un puzzle et que tu t’en veux de ne rien avoir vu avant », admet-elle.

Des violences qui commencent dès 13 ans

Sarah* a aussi vécu deux histoires de cyberviolences au cours de sa vie. La première fois, elle n’avait que 13 ans. Elle était en couple avec un garçon à peine plus âgé qui piratait son compte Facebook pour lire ses messages. « Il me l’a avoué quand j’ai voulu le quitter car, selon lui, c’était une preuve d’amour », se souvient-elle. La deuxième fois, elle était également mineure. La relation avec un adolescent de 17 ans a été une marquée par les violences physiques et psychologiques. Parce qu’il était « doué en informatique », il avait accès à de nombreuses données sur Sarah. Il avait aussi créé un groupe Facebook avec des élèves de son lycée pour publier des informations et photos compromettantes, dans le but de la dénigrer. Elle a dû changer de lycée à cause des menaces qu’il proférait à son encontre. Sarah précise qu’il avait aussi tenté de bloquer l’accès à son compte à la plateforme de jeux vidéo Steam, où elle possédait des jeux pour une valeur de plusieurs centaines d’euros. « J’ai heureusement retrouvé l’accès après de longs mois », dit-elle, soulagée.

D’autres personnes ont témoigné auprès de Numerama de méthodes différentes tout aussi effrayantes. Laure* subit ces violences depuis 5 ans. Elle n’a identifié la cyberviolence que depuis un an, même si elle nous explique que son compagnon a « toujours fouillé son téléphone ». Depuis qu’elle accepte moins facilement son comportement toxique, il a développé de nouveaux moyens de contrôle : il vérifie par exemple le kilométrage de sa voiture et il a installé une application sur son smartphone pour recevoir tous ses messages WhatsApp sur son propre mobile.

Déverrouiller le smartphone de son conjoint pendant qu’il dort grâce à son empreinte

Une autre femme a expliqué que son ex-copain la forçait à renseigner un calendrier partagé sur Google pour savoir ce qu’elle faisait après le travail, et qu’elle devait parfois se connecter sur Skype pour qu’il vérifie qu’elle ne ment pas.

Pierre*, le seul homme victime qui est entré en contact avec nous après notre appel à témoins, se rappelle de sa compagne qui fouillait tous ses appareils électroniques, supprimait en douce des contacts, faisait du chantage auprès de ses amis, réinstallait des applications de rencontre comme Tinder et OkCupid sur son téléphone (peut-être pour y voir l’historique des messageries), changeait les mots de passe ou se créait des faux comptes pour l’espionner.

De temps en temps, elle publiait même depuis ses comptes des stories d’elle, comme pour montrer qu’il était bien en couple. Elle allait même jusqu’à utiliser le doigt de Pierre pendant son sommeil pour déverrouiller le système de reconnaissance digitale du téléphone . « Ça a mis plusieurs mois pour que je me rende compte de certains trucs, j’avais des messages privés qui étaient passés de non-lus à lus pendant mon sommeil sur Instagram et Facebook », témoigne-t-il, précisant qu’il l’a ensuite piégée pour qu’elle soit forcée de tout avouer.

De l’obligation d’être « joignable en permanence »

Les cyberviolences peuvent prendre des formes très diverses, comme nous le raconte Léa Bages. Cet ex-référente de victimes en Essonne est aujourd’hui formatrice professionnelle sur les questions de cyberviolence. Depuis quelques années, elle voit le nombre de cyberviolences conjugales augmenter dangereusement. Certaines sont perpétrées au sein du couple, mais elles sont aussi très courantes après une séparation. « C’est un moyen de garder le contrôle sur la personne », explique-t-elle à Numerama.

Les différentes formes de cyberviolences sont répertoriées dans le rapport du Centre Hubertine Auclert. La première forme que l’on peut observer est ce qu’on appelle le cybercontrôle. Il s’agit du fait de demander à son ou sa conjointe d’être « joignable en permanence », de fournir ses codes d’accès ou même d’envoyer des photos par MMS pour « prouver qu’elle est bien là où elle dit être ». Le fait d’avoir des comptes communs peut également dans des cas de relation toxique devenir problématique. « J’ai vu des couples qui partageaient un même compte Facebook ou qui n’avaient qu’une adresse mail familiale. En cas de séparation ça peut poser problème », raconte Léa Bages.

Surveillée grâce à Clue

Il y a quelques jours, une internaute a ainsi témoigné sur Twitter d’une rencontre avec un garçon qui lui a montré comment il avait « synchronisé le calendrier menstruel de sa copine sur son [propre] téléphone ». Une telle opération est possible sur certaines applications de suivi de règles — que des millions de personnes utilisent pour surveiller leurs cycles –, comme Clue. L’homme en question aurait ainsi accès à des données très personnelles comme la durée des cycles, la date estimée des prochaines règles ou encore les différents symptômes ressentis (fatigue, migraine, mal de dos, etc). Il s’en serait servi, au départ pour lui envoyer des fleurs quand elle avait mal, ou lui faire « livrer de la bouffe »…

Le premier tweet n’a pas été bien perçu par tout le monde, mais c’est surtout le second qui a soulevé des interrogations. On y lit : « En réalité sa meuf est dans une période où elle veut ‘faire une pause’». Le petit-ami (ou ex) se sentirait mal car il saurait qu’elle a prévu de sortir le soir-même. Il aurait dit, s’appuyant sur les données disponibles dans Clue : « Après jpense pas qu’elle va baiser quelqu’un parce qu’elle a ses règles.»

Cette attitude est jugée dans le thread « trop mimi ». Il s’agit pourtant d’une forme de cyberviolence, confirme Léa Bages. En l’occurrence, on ignore si la petite amie avait choisi d’effectuer une telle synchronisation. Quoiqu’il en soit, le fait qu’elle ait décidé de faire une pause devrait suffire à convaincre son conjoint qu’il ne doit plus consulter ces données qui ne lui appartiennent pas. En ne respectant pas ceci, il contrevient aux distances qu’elle a souhaité imposer, même si elle lui avait partagé, par le passé, ces informations volontairement.

Le business des logiciels espions

La spécialiste a aussi entendu des témoignages de cyberharcèlement (insultes ou menaces répétées), de cyberviolences sexuelles (envoi d’images sexuelles ou désirées, revenge porn ou chantage aux nudes) ou de cybersurveillance. Ce second terme correspond à l’histoire de géolocalisation de Céline. Il existe des applications mobiles qui favorisent malheureusement cette pratique et qu’on appelle des logiciels espions.

Il y a 5 ans, Samuel* a utilisé mSpy, l’un de ces logiciels, sur son ex-conjointe. Au départ, il voulait juste tester l’outil par curiosité, car il évolue dans le milieu du numérique et se dit « un peu geek ». « C’était extrêmement simple d’installer l’application (et de l’utiliser) » dit celui pour qui le logiciel est ensuite devenu un moyen de contrôle. mSpy. Il est aujourd’hui toujours accessible même s’il est présenté comme un « logiciel pour le contrôle parental ».

Un véritable business se cache derrière ces applications aussi simples à installer que difficiles à détecter, comme le racontait Le Monde dans une enquête.

« J’ai ensuite bricolé un script qui prenait une copie d’écran par minute »

Thomas*, un homme qui exerçait des violences psychologiques sur son ex-femme, nous raconte qu’en plus de la surveillance des SMS, il avait mis en place tout un tas d’outils informatiques pour la surveiller. La conjointe avait un ordinateur sous Linux, où il avait « installé des extensions de navigateur relevant tout formulaire web utilisé » comme les identifiants ou les mots de passe. « J’ai ensuite bricolé un script qui prenait une copie d’écran par minute et l’envoyait par FTP sur un site personnel où je pouvais les consulter sous forme de calendrier, se souvient-il. J’ai poussé le vice jusqu’à installer un serveur VNC me permettant de voir en temps réel ce qu’elle faisait sur son ordinateur, depuis le mien. Je pouvais aussi voir à travers sa webcam. » Il admet que la plupart des techniques utilisées étaient en libre accès et qu’ils étaient « à la portée de tout informaticien et bidouilleur ».

Il dit aujourd’hui regretter : « Je n’aurais pas dû m’immiscer dans cette partie de sa vie. Je ne cherche pas à me dédouaner ». Il reconnaît qu’il s’agissait bien de violences conjugales et dit avoir toujours eu conscience de l’illégalité du procédé.

De fausses déclarations sur le compte en ligne Pôle Emploi

Lorsqu’aucun logiciel ou outil ne peuvent plus être installés, après une séparation par exemple, les enfants peuvent être manipulés. « J’ai eu le cas d’une femme qui pensait que son ex-conjoint la suivait car il lui envoyait des messages indiquant où elle se trouvait, se souvient Léa Bages. Elle ne se sentait pas en sécurité. On a fini par comprendre que l’ex-conjoint avait offert une tablette à son fils. Il y avait activé la géolocalisation et comme son fils était un peu accro aux écrans, il suivait tous les déplacements de la famille avec. »

L‘ex-conjoint avait offert une tablette à son fils

D’autres cas témoignent de l’imagination débordante que développent des prédateurs. La formatrice nous raconte ainsi des cas de cyberviolence économique ou administrative, devenus très courants, comme l’histoire d’un conjoint qui avait les codes du compte de la CAF (caisse d’allocations familiales) de son ex-femme. Il s’était connecté et avait remplacé le RIB par le sien. Il touchait ainsi tout l’argent directement sur son compte à lui. Une victime a également été inscrite contre son gré à une sécurité sociale qui n’était pas la sienne, ce qui l’empêchait de recevoir les remboursements de ses dépenses de santé.

« On voit aussi des personnes qui font de fausses actualisations auprès de Pôle Emploi car ils ont les codes pour se connecter au compte. Ils disent que leur ex a trouvé un emploi pour qu’il ou elle ne reçoive plus d’indemnités », détaille Léa Bages, avant d’évoquer le problème des comptes communs pour les impôts.

La prévention à revoir ?

La diversité des situations donne du fil à retordre aux administrations. Selon la formatrice, elles seraient « conscientes du problème » et feraient des efforts pour améliorer la prise en charge des victimes. Mais souvent, rétablir la vérité demande du courage, du temps, et ne paye pas toujours. La Française qui a été inscrite deux fois à une seconde sécurité sociale a porté plainte, mais la police a ensuite « perdu son dossier ». Pendant longtemps, elle n’a plus perçu de remboursements, ce qui aurait pu la mettre dans une situation précaire au moindre soucis de santé. « C’est toujours très difficile à prouver et il y a globalement un manque de formation et un manque de coopération entre les différentes administrations », regrette Léa Bages.

Selon elle, même les travailleuses et travailleurs sociaux sont encore peu formés à ces sujets. Cela se solde par des situations dangereuses. Un jour, un homme violent aurait ainsi retrouvé sa compagne qui avait réussi à se mettre en sécurité dans un centre d’aide, grâce à un logiciel espion de géolocalisation installé sur son téléphone. Personne n’avait pensé à vérifier ses données. Encore sous l’emprise du conjoint, elle serait « repartie avec lui ».

Plus globalement, la formatrice souhaiterait que l’on commence à parler sérieusement de cybersécurité au sein du couple. « On nous apprend à ne pas donner nos mots de passe à n’importe qui mais on ne nous apprend pas qu’il peut être dangereux aussi de le partager avec un conjoint à qui l’on fait confiance », illustre-t-elle. Selon elle, cette problématique devrait être abordée très tôt.

De nombreux adolescents ont fait de l’échange de mots de passe une « marque de confiance ». Ils partagent entre amis ou avec leur conjoint ou conjointe des comptes sur les réseaux sociaux en pensant n’avoir de toute façon « rien à cacher ». « Avant, on pouvait faire pareil en se donnant la clé de nos journaux intimes ou en laissant des gens le lire. Sauf qu’avec les nouvelles technologies, ça peut prendre une toute autre tournure », alerte Léa Bages.

Quid de la loi ? Entre manque de précision et vide juridique

La loi française est encore aujourd’hui peu précise au sujet des cyberviolences. Il n’existe pas aucun texte punissant l’ensemble de ces violences, regrette ainsi le centre Hubertine Auclert. « L’ensemble des agissements qui consiste à contraindre sa partenaire pour connaître tous ses déplacements et relations sociales, ou exiger qu’elle soit joignable et prouver ses déplacements sont plus difficiles à condamner. Cela pourrait toutefois relever de la qualification de harcèlement moral au sein du couple prévu et réprimée par l’article 222-33-2-1 du Code pénal », précise le rapport.

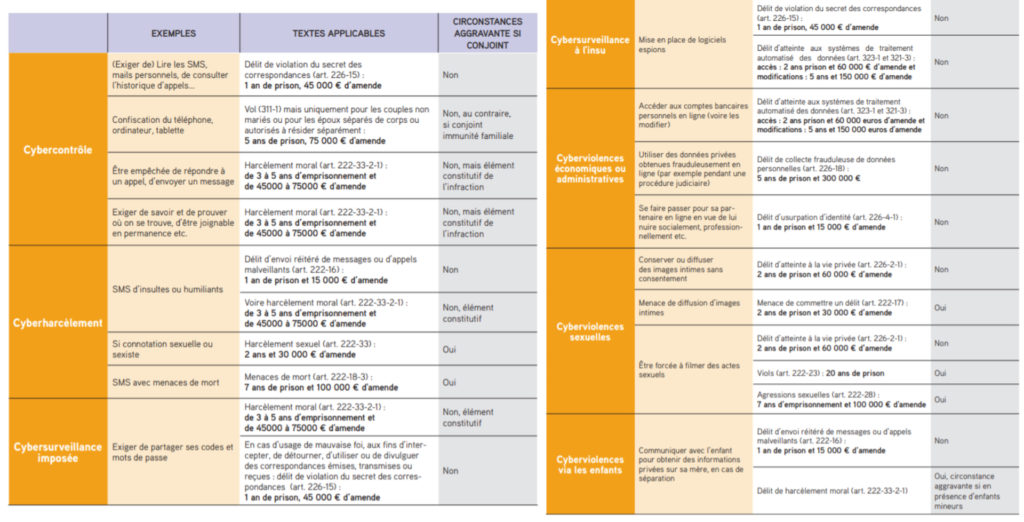

D’autres lois peuvent aussi être applicables. Elles sont très nombreuses, ce qui rend difficile le fait de porter plainte : quel motif faut-il choisir ? Le tableau du centre Hubertine Auclert donne un aperçu de la difficulté :

Si l’on prend le seul exemple de la mise en place de logiciels espions, deux motifs peuvent être renseignés : le délit de violation du secret des correspondances (puni d’un an de prison et 45 000 euros d’amende) ou le délit d’atteinte aux systèmes de traitement automatisé des données (jusqu’à 5 ans et 150 000 euros d’amende).

Comme le montre la dernière colonne du tableau, les faits ne sont par ailleurs pas systématiquement aggravés par le fait qu’il s’agisse d’une violence exercée dans le cadre conjugal. C’est là encore lié à l’absence de loi pénalisant les cyberviolences conjugales de manière globale. Cela pose problème sur certains sujets comme la cybersurveillance. Les textes de loi qui punissent ce type de délit ne mentionnent pas ce qu’on appelle la cybersurveillance imposée, c’est-à-dire le fait de faire pression sur le ou la partenaire pour obtenir ses mots de passe. Seule l’utilisation de logiciels espions ou de matériel destiné à l’espionnage (caméra, etc) sont punis par la loi. Pour les mots de passe donnés de force, on ne pourra techniquement porter plainte que pour harcèlement moral ou violation du secret des correspondances.

Sur d’autres thèmes comme la cyberviolence via les enfants, le centre Hubertine Auclert parle de véritable « vide juridique ». Là encore, la seule possibilité est de porter plainte pour harcèlement moral. « Le simple fait de communiquer avec son enfant et de demander des

informations privées sur la mère n’est pas pénalement répréhensible, sauf si ce comportement s’intègre dans un ensemble d’autres faits répétés et que la dégradation des conditions de vie est prouvée », regrette le rapport, qui précise qu’environ 67 % des femmes victimes de cyberviolences conjugales ont vu leur plainte classée sans suite.

Si vous êtes victimes de cyberviolences ou que vous pensez l’être, nous avons publié un guide sur les manières de détecter ces abus ou de s’en protéger. Il est disponible via ce lien :

Des informations à nous partager ? Vous pouvez contacter la rédaction de Numerama ici ou [email protected].

*Les prénoms ont été modifiés.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !