C’est un avertissement très alarmant que vous avez peut-être croisé ces derniers jours dans l’actualité française et internationale : des articles de presse préviennent qu’à partir du 30 septembre 2021, des millions de smartphones pourraient ne plus être en capacité d’aller sur Internet. Le problème serait même plus large encore, car, est-il rapporté, des appareils connectés en pagaille seraient affectés.

Les choses, en apparence très inquiétantes, sont en fait beaucoup moins critiques. Il ne devrait pas y avoir de catastrophe le 30 septembre pour l’extrême majorité des produits en circulation — en tout cas pour ceux qui ont moins de dix ans et qui sont correctement mis à jour. La situation est un peu moins encourageante pour les appareils plus anciens, mais des mesures existent pour atténuer le problème.

Le signal d’alarme est parti d’un billet de blog rédigé le 20 septembre par Scott Helme, un chercheur en sécurité informatique. Il explique qu’à la date du 30, le certificat racine « IdentTrust DST Root CA X3 » expirera. Or, c’est lui qu’utilise Let’s Encrypt dans le cadre de ses activités pour rehausser le niveau général de la sécurité sur le web, grâce à un système qui sert à vérifier les sites sur lesquels on se rend.

Une histoire de certificat qui va expirer

Le rôle des certificats est majeur sur le net. Ces documents électroniques servent à authentifier les sites web pour vérifier qu’ils sont bien ceux qu’ils prétendent être, quand on les visite. Ils vérifient aussi la fiabilité et la sécurité de la connexion qui est établie entre l’internaute, via son navigateur, et le serveur qui héberge le site, pour éviter toute interception ou altération des données.

Dans ce cadre, l’existence de Let’s Encrypt a été déterminante, puisque cette initiative a permis de fournir gratuitement des certificats au plus grand nombre, sans barrière tarifaire excessive ou contrainte technique trop élevée. Les statistiques parlent pour elle : un milliard de ces documents ont été émis en février 2020. Et en septembre 2021, le cap des deux milliards a été franchi. De fait, Let’s Encrypt a depuis sa naissance en 2014 très largement contribué à démocratiser le chiffrement du web.

Il suffit de consulter le tableau de bord que Google fournit pour suivre son taux d’usage du HTTPS (l’acronyme qui dit si une connexion sécurisée est établie avec un site, un cadenas fermé est aussi visible à côté de l’URL). Plus de 90 % des pages vues par Chrome sont chargées en HTTPS (environ 95 % en France). Chrome est une bonne vigie en la matière, compte tenu de son grand succès.

L'accès sécurisé aux sites grâce au chiffrement de la connexion est devenu très courant sur le web.

Source : Let's Encrypt

Mais de fait, il y a un revers de la médaille : en devenant un si gros acteur, Let’s Encrypt donne mécaniquement une ampleur très importante au moindre pépin. Et la moindre de ses décisions peut également avoir des répercussions très larges. C’est exactement la même chose lorsqu’un prestataire utilisé par de très gros sites tombe en panne : cela se voit très vite.

« D’ordinaire, cet événement, à savoir l’expiration d’un certificat racine d’une autorité de certification, ne mériterait même pas d’être évoqué, car la bascule de l’ancien certificat racine au nouveau est totalement transparente », note Scott Helme. Mais cela ne vaut que si les appareils bénéficient à temps des mises à jour leur permettant de récupérer le nouveau certificat racine.

Or, prévient Scott Helme, ce ne serait pas le cas ici. « La raison pour laquelle nous avons un problème est que les [applications qui s’appuient sur ce certificat, ndlr] ne sont pas mises à jour régulièrement ». Dès lors, si elles ne sont pas actualisées, « la nouvelle autorité de certification racine qui remplace l’ancienne autorité de certification racine qui expire n’est pas téléchargée sur l’appareil.»

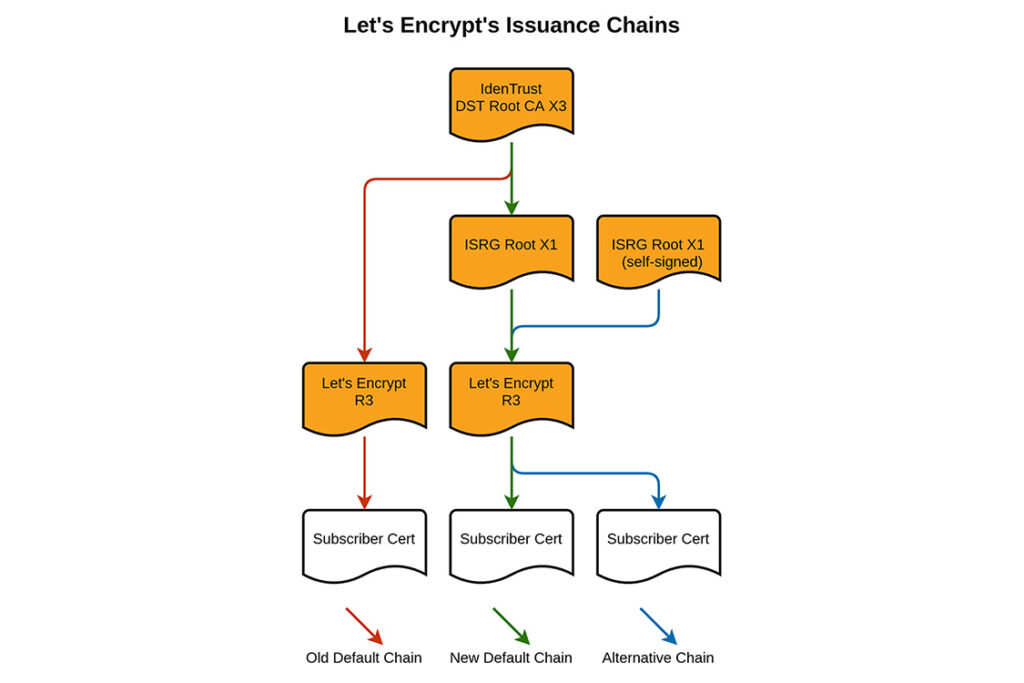

Ce certificat racine IdentTrust DST Root CA X3 s’avère être le point de départ d’une chaîne de confiance qui passe par un autre certificat, ISRG Root X1, avant d’arriver aux certificats intermédiaires, comme Let’s Encrypt R3. Or, s’alarme Scott Helme, « une fois que ce certificat racine a expiré, les clients, comme les navigateurs web, ne feront plus confiance aux certificats qui ont été émis par cette autorité de certification. »

Du certificat racine, tout en haut, jusqu’aux certificats des clients, tout en bas. L’ancien chemin, en rouge, est abandonné, au profit du chemin vert. Le chemin bleu est une alternative. // Source : Let’s Encrypt

Dans son billet de blog, Scott Helme estime que les appareils mobilisant les plateformes suivantes sont concernés :

- Windows XP Service Pack 3 ou moins ;

- macOS 10.12.1 ou moins ;

- iOS 10 ou moins ;

- Android 7.1.1 ou moins ;

- Ubuntu 16.04 ou moins ;

- Debian 8 ou moins ;

- Amazon FireOS (navigateur Silk) ;

- Mozilla Firefox 50 ou moins ;

- Java 8 8u141 ou moins ;

- Java 7 7u151 ou moins ;

- OpenSSL 1.0.2 ou moins ;

- NSS 3.26 ou moins.

De quoi entraîner une cascade de certificats invalides et, donc, des erreurs en masse, voire des dysfonctionnements qui pourraient empêcher d’avoir Internet après le 29 septembre ?

Des soucis peut-être, l’apocalypse non

C’est en fait moins critique que cela en a l’air, même si des appareils pourraient en effet connaître des problèmes ponctuels après le 30 septembre. Let’s Encrypt a en effet pris diverses dispositions en 2020 pour atténuer les prévisions funestes de Scott Helme, notamment au niveau du certificat ISRG Root X1. Pour le dire en quelques mots, très peu de gens devraient être vraiment en difficulté.

Comme l’explique Silicon, un accord a été trouvé avec l’autorité de certification IdenTrust pour signer le certificat ISRG Root X1 via DST Root X3 jusqu’au début de l’année 2024, ce qui laisse de la marge aux plus vieux appareils pour qu’ils soient mis à jour ou renouvelés. En outre, des solutions ont été trouvées pour permettre de descendre la compatibilité de ces certificats jusqu’à une très vieille version d’Android.

Ce sursis jusqu’en 2024 est permis par le fait qu’Android, poursuit notre confrère, ne tient pas compte des dates d’expiration des certificats utilisés comme racines. Dès lors, la date butoir du 29 septembre, avec l’expiration d’IdentTrust DST Root CA X3, est renvoyée à beaucoup plus tard. Une bonne nouvelle, compte tenu de l’immense parc d’appareils qui utilisent Android dans le monde.

En résumé : tous les smartphones Android sortis après 2011 ne sont pas concernés. // Source : Frikjan

Sur les forums de Let’s Encrypt, une membre de l’équipe confirmait en avril que « les appareils Android jusqu’à la version 2.3.6 continueront à fonctionner ». Or, il faut bien noter que les smartphones et les appareils qui utiliseraient une version inférieure à la branche 2.3.6 sont de fait des produits très anciens, et aujourd’hui très peu en circulation. En effet, la mouture 2.3.6 est sortie le 2 septembre 2011 !

En clair, il n’y aura pas de véritable souci pour les smartphones Android, car le parc s’est considérablement renouvelé en dix ans. C’est ce qu’a écrit d’ailleurs encore Lets Encrypt sur Twitter le 26 septembre : « Les vieux appareils Android pourront toujours accéder aux certificats Let’s Encrypt, même si leur système d’exploitation Android ne fait pas confiance au certificat racine ISRG Root X1 ».

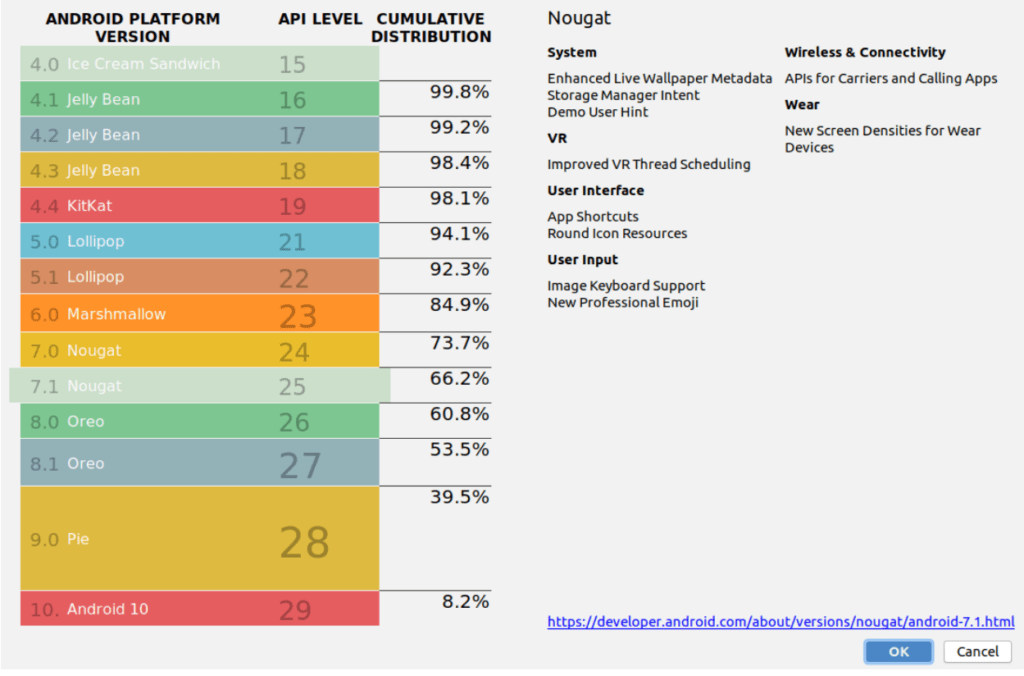

Selon les statistiques de Google en février 2021, la part cumulée des versions Android jusqu’à la branche 4.0.4 (qui est sortie le 28 mars 2012) ne pèse que 0,2 % de l’ensemble des distributions. Dans cette miette d’Android, la part que doivent peser les versions jusqu’à Android 2.3.6 doit être elle-même infinitésimale… même si à l’échelle d’Android, cela représente sans doute des dizaines de milliers d’appareils.

La fragmentation d’Android, en date de décembre 2020. Les versions sous Android 4.0 ne pèsent quasiment rien. Source : Let’s Encrypt

Et pour les autres appareils, qui ne sont pas sur Android ? Ils afficheront des erreurs de certificat, indique Let’s Encrypt, ce qui parait tout à fait différent d’une Armageddon de connexion. « Sur certaines plateformes, l’utilisation de Firefox sera une solution de contournement, puisque Firefox reçoit des mises à jour même sur de nombreux systèmes d’exploitation obsolètes », est-il indiqué.

La remarque pour Android peut être dupliquée pour Windows ou iOS. Le support de XP a pris fin le 8 avril 2014 (sauf cas très exceptionnels) et il y a eu plusieurs versions de Windows. Il y a certes encore des postes qui en sont équipés, mais son usage a chuté à 0,6 %. Quant à iOS, 93 % du parc de l’iPhone sont sur iOS 13 ou plus. L’iPhone 5 est le modèle le plus lointain qui accède à iOS 10 et il est loin d’être le plus courant.

Compte tenu du rythme moyen de nouvellement des smartphones et de la disponibilité des mises à jour, les personnes qui sont encore sous Android 2.3.5 ou iOS 10 ne courent pas les rues. Idem du côté des postes informatiques avec de très vieilles branches de Windows, macOS ou Linux (Ubuntu, Debian). En outre, le problème peut sans doute être minoré davantage via des mises à jour auxquels certains appareils sont éligibles — il faut juste penser à s’en assurer.

Certains problèmes sont reportés à plus tard

Il existe des solutions d’atténuation (en vérifiant les mises à jour ou en se servant de Firefox comme navigateur de repli pour éviter les erreurs de certificat). Cela dit, le mieux reste peut-être l’achat d’une machine récente. D’aucuns diraient que c’est de l’obsolescence, mais on parle de produits qui ont plus de dix ans et qui ne sont d’ailleurs plus maintenus en règle générale.

Concernant Android, le problème pourra se reposer en 2024, car l’accord avec IdenTrust pour prolonger la validité de la signature d’ISRG Root X1 via DST Root X3 expirera. Dans ce cas, les smartphones qui n’ont pas une version de l’O.S. supérieure à la branche 7.1.1 (sortie le 1er décembre 2016) seront confrontés à des erreurs de certificat. Mais en 2024, que restera-t-il de cette branche dans la distribution ?

Si le certificat DST Root CA X3 expire le 29 septembre, que se passera-t-il ensuite ? Outre le fait que Let’s Encrypt a trouvé une solution avec IdenTrust pour le prolonger de trois ans pour Android dans certaines circonstances, l’autre certificat racine dont se sert Let’s Encrypt (ISRG Root X1) depuis 2015 est tranquille pour un bon moment : il n’expirera pas avant 2035.

Il reste à observer qu’est-ce qui pourrait bien casser lors de la bascule du 29 au 30 septembre. « J’ai l’impression que l’expiration de la racine d’IdenTrust peut causer pas mal de problèmes », craint Scott Helme. Et d’ajouter : « Une chose que je sais, cependant, c’est qu’au moins quelque chose, quelque part, va se casser ». Mais cette cassure, prophétisée pour des millions d’appareils, pourrait être en fin de compte bien moindre.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !