Les AirTags, ces petites balises connectées d’Apple censées vous aider à retrouver vos clés, peuvent aussi servir à infecter votre téléphone. Dans un article publié le 28 septembre 2021, le spécialiste en cybersécurité Brian Krebs explique comment les gadgets d’Apple peuvent faciliter le phishing et le vol de données personnelles. Mais il convient de nuancer les risques qu’une telle attaque se concrétise dans la « vraie vie ».

Comment fonctionne l’attaque via un AirTag ?

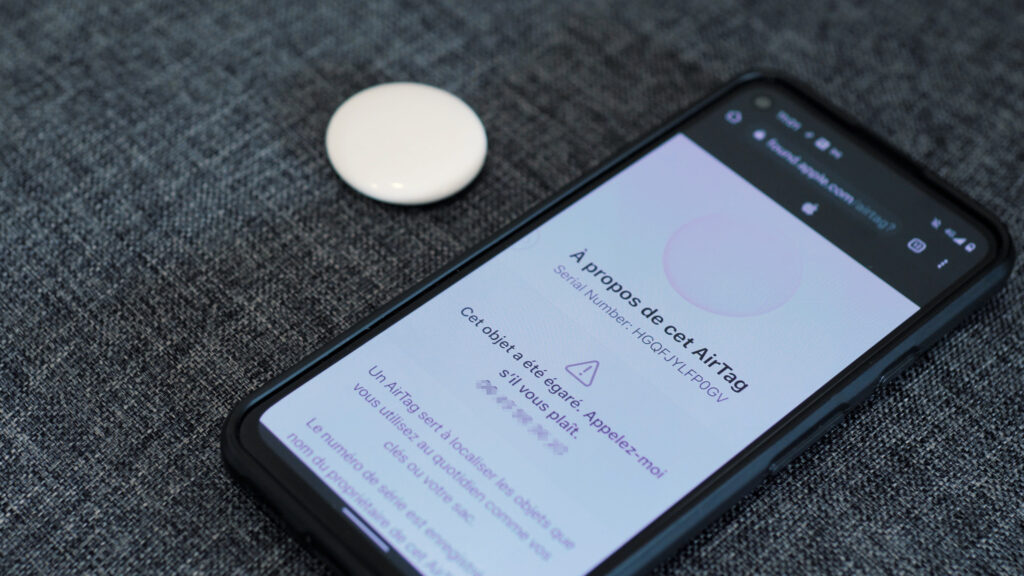

Lorsqu’un AirTag est déclaré « perdu », il génère une URL unique pointant vers une page web avec les informations nécessaires pour contacter son propriétaire. L’idée étant que si une personne bien intentionnée retrouve le gadget, elle pourra le restituer à son propriétaire.

Malheureusement, rien n’empêche un pirate quelque peu chevronné d’injecter, en théorie, du code malicieux dans le champ de contact de cette page web. Par exemple, lorsqu’une personne bien intentionnée tentera de scanner le AirTag pour le retourner à son ou sa propriétaire, elle pourrait être redirigée vers un faux site iCloud qui essaiera de voler son mot de passe. En somme, il s’agirait d’une vulgaire tentative de phishing qui utiliserait le AirTag comme vecteur d’infection.

Il serait également possible de pointer vers une page qui tentera d’installer un malware sur le téléphone, par exemple.

Techniquement, aucune information personnelle n’est demandée lorsque l’on scanne un AirTag perdu. Les informations de contact sont censées s’afficher immédiatement. Comme l’explique Brian Krebs cependant, une personne qui trouve un AirTag n’est pas forcément au courant de comment fonctionne la balise. En voulant bien faire, elle s’exposerait à un risque de vol de données. C’est pour cela que cette méthode de phishing a été surnommée « l’attaque du bon samaritain ».

Qui est visé par l’attaque ?

Si le fonctionnement de l’attaque est plutôt simple, il est important tout de même d’en relativiser la portée. Infecter un téléphone ou voler des informations personnelles via un AirTag demande d’abord… d’acheter un AirTag. À 30 euros la balise, cela revient très cher pour un gadget, pouvant infecter (très probablement) un seul téléphone.

Autant dire que les pirates ayant recours à cette méthode n’inonderont pas les rues d’une ville avec des AirTags infectés pour tenter de faire du vol de données à grande échelle (ou alors, cela reviendrait très cher). Il est beaucoup plus probable que ce vecteur d’attaque soit utilisé dans des cas très spécifiques.

On peut imaginer, par exemple, qu’un individu mal intentionné laisse trainer un AirTag sur le chemin quotidien d’une cible particulièrement importante (un responsable politique, un PDG de grande entreprise), afin qu’il soit trouvé et scanné. Pour peu que le téléphone contienne des informations juteuses qui pourront être volées, l’attaque pourrait être rentable.

« Si ce scénario vous évoque un film de James Bond, vous n’êtes pas très loin du compte », explique Brian Krebs. Cependant, une telle attaque ne serait pas totalement inédite, rappelle le spécialiste. Dans l’affaire Stuxnet, du nom du virus informatique qui s’est propagé sur les machines du parc nucléaire iranien, c’est très probablement une clé USB laissée négligemment dans un parking, et utilisée par un employé du gouvernement, qui a facilité l’attaque. En 2008, une autre clé USB infectée a été à l’origine d’une attaque visant les services de défense américains.

Vous n’êtes probablement pas concernés

Les moyens requis pour mener une telle attaque sont tels qu’il est peu probable que vous vous retrouviez victime de cette arnaque. Quoi qu’il en soit, pour éviter toute déconvenue, soyez prudent ou prudente avec les AirTags que vous trouvez dans la rue. Si lors du scan votre téléphone affiche une page louche demandant des informations personnelles, n’allez pas plus loin.

Contacté en juin 2021, Apple a promis de corriger le problème dans une future mise à jour. Malheureusement, l’entreprise n’a pas dit quand arriverait cette mise à jour, poussant Bobby Rauch (celui qui a découvert la faille), à parler publiquement du bug afin d’alerter le public.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !